Защита информации от утечки: укрепляем систему безопасности

Рассказываем, как защита конфиденциальной информации помогает предприятиям избежать репутационных и юридических издержек. Разбираем, какие ошибки чаще всего совершают российские информационные компании и как бизнес может избежать инцидентов безопасности.

Статья будет полезна:

- предпринимателям, чей бизнес связан с управлением и обработкой личной информации;

- руководителям отделов, которые хотят обезопасить своих подчиненных от утечек данных;

- клиентам компаний, которые хотят узнать о механизмах защиты личной информации.

За первые шесть месяцев 2024 года киберпреступники скомпрометировали почти 1 млрд приватных записей. Потеря контроля над данными клиентов приводит к юридическим и репутационным издержкам, становится помехой в конкурентной борьбе.

Чтобы сократить риск утечки, современный бизнес применяет более сложные механизмы кибербезопасности на всех уровнях организации: от антивирусов и аппаратной защиты локальной сети до удаления из открытых источников информации, которая может послужить инструментом для целевой атаки на сотрудников.

С проблемой утечек сталкиваются даже крупные информационные гиганты. О том, как конфиденциальные записи попадают в открытый доступ, читайте в статье «Утечка частных данных». В этом материале мы расскажем, как бизнес может защититься от подобных инцидентов безопасности. В подготовке статьи принимал участие Анатолий Песковский, руководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита».

Как бороться с внутренней утечкой

Пока информация находится внутри компании, ответственность за ее сохранность лежит на персонале. Чтобы обезопасить клиентов, бизнес вводит внутренние регламенты, при которых риск слива данных с серверов будет минимальным. Рассмотрим, что можно сделать, чтобы такие условия создать.

Злоумышленников интересуют персональные данные клиентов, их контактная информация, то, какие услуги им оказывает компания, информация о банковских счетах. Заполучив эти сведения, преступники могут разработать детальную легенду для мошеннических схем с телефонными звонками и фишинговыми рассылками. Также хакеры ищут идентификационные данные клиентов, с помощью которых смогут получить доступ в их аккаунты, например, в банках или на Госуслугах.

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

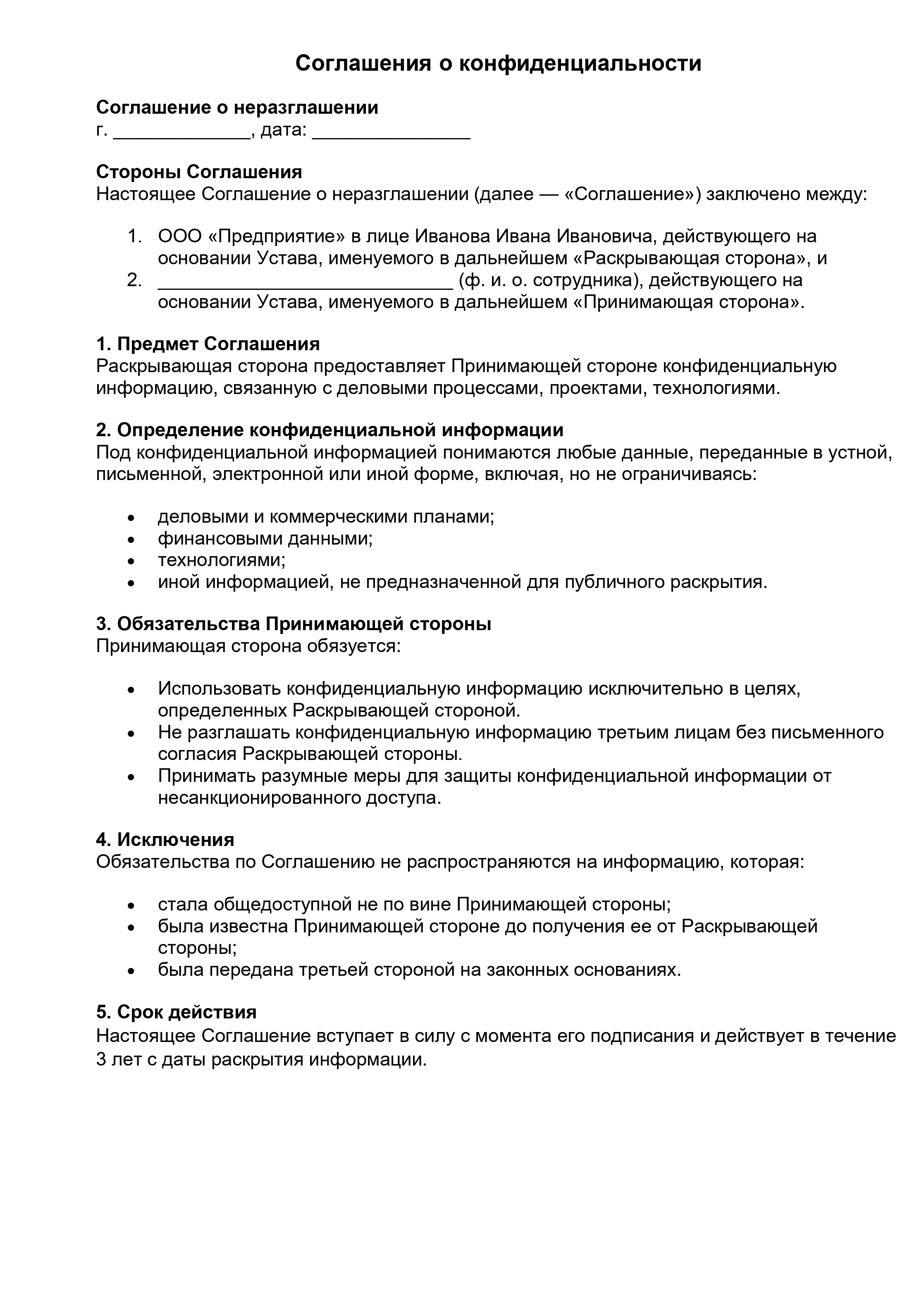

Составить NDA

Соглашение о неразглашении (Non-Disclosure Agreement, NDA) — юридический договор, который устанавливает конфиденциальные отношения между двумя сторонами. Одной, владеющей конфиденциальной информацией, и другой, которая эту информацию принимает.

NDA заключают между двумя компаниями или между компанией и сотрудником, контрагентом. Это гибкий инструмент в руках предприятия, поскольку соглашение точно регламентирует права и обязанности каждой из сторон в отношении частных сведений.

К данным, которые охватывает NDA, относят следующие типы информации:

- Клиентская. Личные данные: фамилия, имя, номер телефона для таргетированных предложений; логи переписок и записи разговоров.

- Финансовая. Финансовые данные клиентов: реквизиты банковских карт и счетов, данные о денежных операциях.

- Интеллектуальная собственность. Патенты, авторские права, технологии и другие данные, которые дают конкурентное преимущество. Эти записи представляют коммерческую тайну.

- Маркетинговая. Процессы формирования цен, расчетные операции, маркетинговые стратегии.

- Операционная. Имена и контакты сотрудников, информация о поставщиках, данные, связанные с начислением заработной платы, сведения об операционных расходах.

NDA — не единственный правовой инструмент, который защищает частные сведения. Указы Президента РФ № 188 от 06.03.1997 г. и № 357 от 13.07.2015 описывают перечень данных, которые относят к конфиденциальной информации. Согласно Гражданскому кодексу Российской Федерации, стороны не вправе разглашать их.

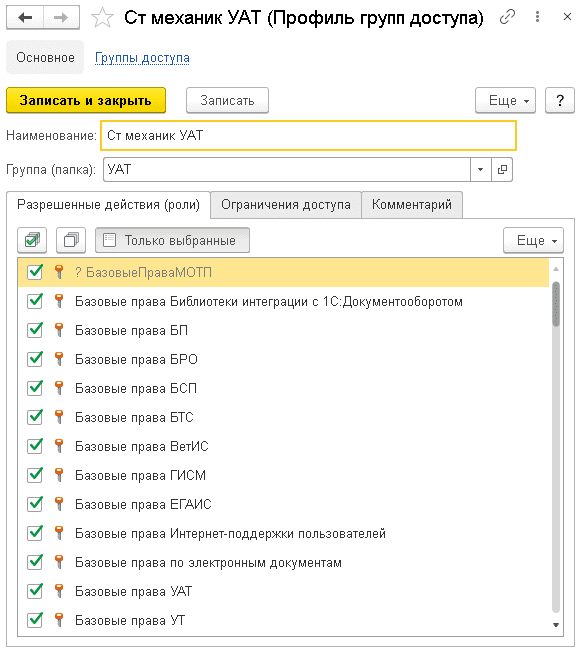

Разграничить доступ

С сетевой инфраструктурой бизнеса работают все сотрудники. Чтобы они не стали слабым звеном в информационной безопасности (ИБ) организации, каждый сотрудник или подразделение получают ограниченный набор прав на основе их роли и обязанностей.

Система разграничения выполняет несколько задач, среди которых:

- защита файлов на сервере, от утечки вследствие случайного или умышленного доступа несанкционированным лицом;

- снижение нагрузки на подчиненных: каждый отдел работает только с той операционной информацией, которая ему нужна, что облегчает поиск файлов на сервере;

- протоколирование каждого действия, история изменений в документах, сервис внутреннего аудита для выявления ошибок и нарушений.

Помимо защиты цифровых документов системы разграничения контролируют и уровни допусков. Большинство платформ предоставляют три категории доступа. Полный позволяет администрировать документ на уровне сервера, ограниченный — предлагать правки, режим чтения — просматривать.

Если документарный сервис работает на локальном сервере, организация вводит аппаратное разграничение локальной вычислительной сети (ЛВС). За это отвечает функция VLAN. Она делит ЛВС предприятия на изолированные зоны, выполняет защиту от несанкционированного проникновения. Даже если киберпреступник скомпрометирует устройство внутри периметра, он получит доступ только к одной, ограниченной ячейке сетевой инфраструктуры. Функция оказывает помощь и в работе гостевых точек, изолируя их от сервера, на котором запущен сайт организации, хранятся данные клиентов.

Сегментация ЛВС и распределение прав необходимы, чтобы в случае взлома злоумышленник не мог получить доступ к информационной системе целиком. Если у сотрудника слишком широкие права и ему доступны данные, которые не нужны для выполнения работы, права предоставлены неправильно.

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

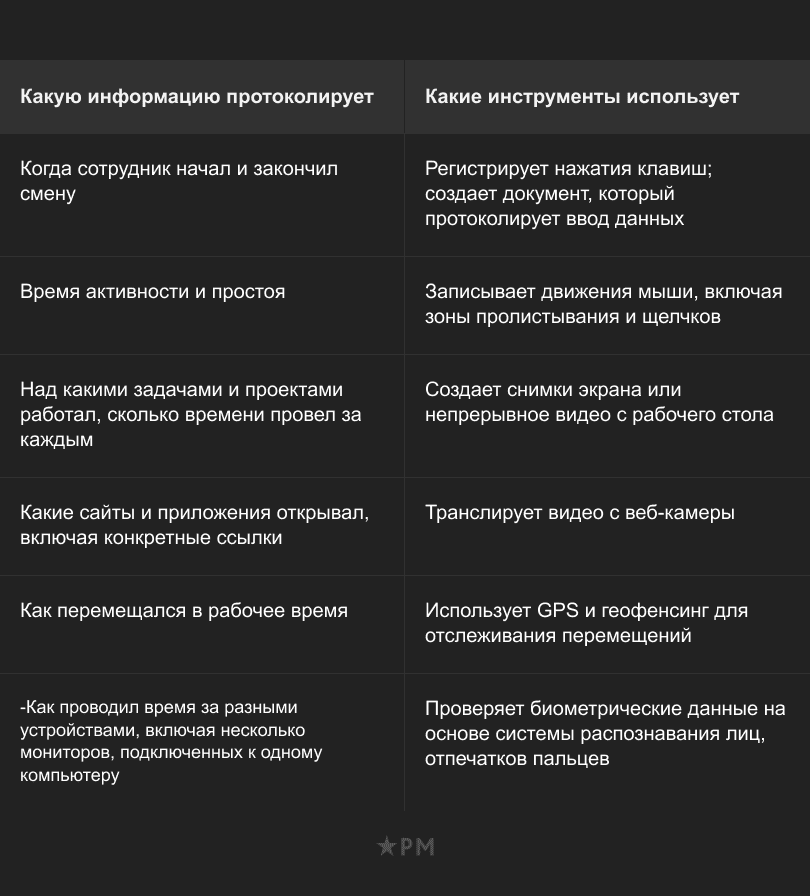

Установить наблюдение

Наниматель вправе наблюдать за подчиненными на работе. Согласно статье 22 ТК РФ, предприниматель может требовать от сотрудника выполнения обязанностей, соблюдения правил внутреннего распорядка. Однако закон никак не регламентирует инструменты, с помощью которых работодатель контролирует своих подчиненных.

Сегодня для этих целей применяют программное обеспечение (ПО), которое протоколирует действия сотрудников за компьютером. При этом предприниматель обязан уведомлять подчиненных о слежке, если она касается их персональных и биометрических данных — это сбор отпечатков пальцев, видеонаблюдение, переписки. Эту информацию можно собирать только с письменного согласия.

Поскольку закон не дает четкой классификации персональных данных (ПД), любой механизм наблюдения следует оформить в приказе и локальном нормативном акте. Согласно ч.3 с.68 ТК РФ, работодатель обязан ознакомить подчиненных с этими актами под роспись.

Важно!

По закону работодатель может следить за подчиненным только в рабочее время. Руководство не имеет права устанавливать программы наблюдения на личное устройство сотрудника.

Компания может ограничить то, какой информацией делятся работники вне рабочего времени, юридически, прописав запреты в трудовом договоре. Но большинство сотрудников с этим не соглашаются, поэтому такую методику не применяют. Правильный подход — обучить подчиненных основам информационной безопасности. Так они смогут эффективно противодействовать целевым атакам и другим проблемам ИБ.

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Мотивировать сотрудников

Мотивацию строят на прозрачности и комфорте. Специалист должен знать, зачем наниматель отслеживает его действия в процессе работы, как это помогает защите сетевой инфраструктуры. А сам офис следует оборудовать удобными рабочими местами с системами отопления и кондиционирования, зоной отдыха, кофемашиной. Если подчиненный лоялен рабочему месту, он будет ответственнее подходить к своим обязанностям, включая регламенты кибербезопасности. У него будет меньше мотивации слить данные конкурентам.

Безопасность корпоративных данных часто конфликтует с комфортом персонала. Чем строже правила, тем сложнее их запомнить и соблюдать, тем большее моральное напряжение испытывают сотрудники. В их интересах — получить комфортное и свободное рабочее место, которое не будет ограничивать их возможности. Поэтому следует заранее обсудить условия наблюдения, выпустить акты, которые уведомляют персонал и регламентируют механизмы контроля.

DLP-сервис

DLP (Data Loss Prevention) — интеллектуальный сервис, который мониторит активность устройств внутри ЛВС, следит за сохранностью конфиденциальных записей на сервере. Для этих целей DLP-система задействует набор предопределенных правил и установок, в том числе и на основе искусственного интеллекта.

DLP выполняет две функции: идентифицирует данные и анализирует поведение пользователя. На этапе идентификации сервис сканирует файлы, с которыми работает специалист. Если в оборот попадают конфиденциальные сведения, алгоритм маркирует их. Анализируя поведение, DLP проверяет уровень доступа к маркированным данным и правомерность его действий.

Подключение DLP помогает предприятию на нескольких уровнях: повышает внимательность персонала, не дает по ошибке слить частные сведения с серверов организации, выполняет защиту ЛВС от целенаправленных утечек, выявляет тенденции внутренних угроз и слабые места сетевой инфраструктуры.

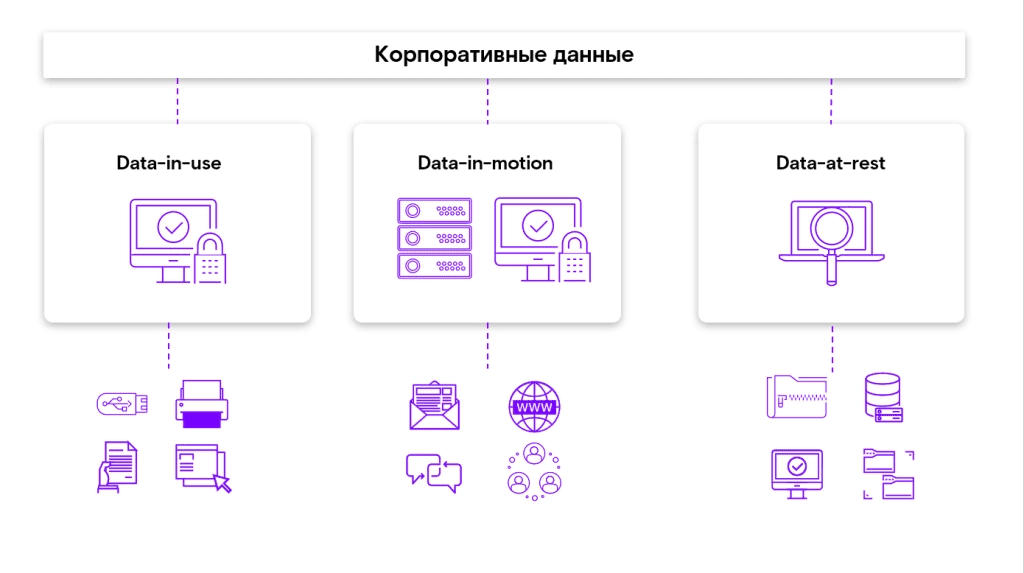

Как предотвратить внешние утечки данных

Если информация покидает внутренний периметр предприятия, она может попасть в руки злоумышленников на этапе транспортировки, например, при обмене с контрагентом или отправке пакетов на внешний сервер. Защите частных записей от внешних киберугроз помогает использование комплексных систем субъективной и объективной безопасности, нацеленные как на конкретных сотрудников, так и на сетевую инфраструктуру бизнеса.

Зарегистрировать корпоративную почту

У сервисов обмена сообщениями и почты корпоративного уровня лучше выстроена защита от внешних кибератак и ошибок со стороны персонала. Доступ к аккаунту почты есть только у офицера ИБ. Ни линейный сотрудник, ни злоумышленник не смогут войти в учетную запись с неавторизованного устройства. Для этих целей подойдет корпоративная почта Google и Яндекс.

Задействовать сложные пароли и двухфакторную аутентификацию

Подбор пароля, или брутфорс — самый примитивный метод взлома учетных записей. Чем больше символов содержит пароль, тем сложнее его подобрать. Например, каждая дополнительная цифра в числовом коде увеличивает время подбора в десять раз, а каждый дополнительный символ пароля усложняет работу хакера в сотни раз.

Полностью обезопаситься от брутфорса помогает использование механизмов двухфакторной авторизации. Чтобы войти в учетную запись, понадобятся не только имя и пароль, но и одноразовый код, созданный программой аутентификации.

Внедрить коммерческий антивирус

Средства программной защиты разделяют на два типа:

- EDR-системы (Endpoint Detection and Response, «Обнаружение и реагирование на конечных точках») — классические антивирусы, которые сравнивают потенциальные киберугрозы с библиотеками вредоносного ПО и блокируют опасные программы. К EDR-системам, например, относится встроенный защитник Windows. Это потребительские сервисы, которые устанавливают на частных компьютерах.

- XDR-системы (Extended Detection and Response, «Расширенное обнаружение и реагирование») — глубокие средства защиты, которые проверяют всю экосистему: мессенджеры, электронную почту, облачные ресурсы и локальные серверы. Коммерческие антивирусы задействуют механизмы глубокой проверки, тестируют подозрительные файлы в изолированной среде. Они лучше противостоят внештатным, таргетированным угрозам — именно с ними чаще всего сталкиваются предприятия.

Подробнее о программной защите читайте в статье «Кибербезопасность компании».

Своевременно обновлять программное обеспечение

Информационная безопасность — непрерывная «гонка вооружений» между хакерами и поставщиками программного обеспечения. Разработчики операционных систем, антивирусов и корпоративного ПО непрерывно закрывают новые бреши ИБ, которые обнаруживают хакеры. Поэтому так важно выполнять установки обновлений, использовать в работе последние версии программ.

Если бизнес не обновляет ПО на локальных машинах и серверах, его технологические решения перестают отвечать на новые киберугрозы. Особенно остро эта ситуация стоит для компаний, которые продолжают использовать иностранные решения от вендоров, прекративших работу в России и прекративших поддержку российских организаций.

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Обеспечить цифровую анонимизацию

Цифровая анонимизация нужна, чтобы избежать похищения трафика, шантажа сотрудников. Предприятия шифруют пакеты файлов, которые передают через интернет в процессе работы, задействуют виртуальные сети. Они «размывают» цифровой след персонала, усложняют целевые кибератаки. Подробнее о том, как цифровая анонимизация помогает обезопаситься от хакеров, читайте в статье «Как сохранить анонимность в интернете».

В первом полугодии 2024 года хакеры стали на 15% чаще применять инструменты удаленного доступа для атак программами-вымогателями по сравнению с аналогичным периодом 2023 года. Чтобы избежать этого, организации внедряют частные корпоративные сети, создающие защищенный канал подключения. Его труднее взломать, даже если работник подключен к общественной точке Wi-Fi. Работа удаленных сотрудников становится безопасной.

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Внедрить сетевые средства защиты

Механизм кибербезопасности бизнеса включает комплекс из программных и аппаратных решений, которые ограждают внутренний периметр от внешних угроз:

- Мониторинг трафика на уровне маршрутизатора. Программа контролирует пакеты, которые поступают не сервер через внешний канал подключения, проверяет их содержимое.

- Web Application Firewall (WAF). Аппаратный или программный брандмауэр, который использует заданные правила и искусственный интеллект, чтобы определить и отфильтровать потенциальные угрозы.

- Программные межсетевые экраны. Их подключение помогает контролировать трафик на прикладном уровне — конечной точке сетевого тракта, защищает компьютер от угроз.

Применить IRM-шифрование и контейнеризацию

Сервисы IRM (Information Rights Management, управление правами на информацию) задействуют механизм контейнеризации. Он определяет, какие пользователи могут работать с документом и какие инструменты им доступны. Использование IRM-сервисов помогает разграничить доступ, когда обмен файлами происходит вне периметра ЛВС.

Облачные IRM-сервисы помещают документ с конфиденциальными сведениями в зашифрованный контейнер, прочитать который могут только лица с уникальным ключом. Например, Microsoft Azure Information Protection задействует для этого метки конфиденциальности, которыми помечают файлы и приложения. Даже если документ в ходе работы попадет в руки преступника, дешифровать его традиционными средствами будет невозможно — на это уйдут месяцы и даже годы машинного времени.

IRM-платформа разграничивает права доступа в зависимости от роли. Например, рядовые сотрудники смогут просматривать документ, а руководители отделов — редактировать.

Как обеспечить физическую защиту данных

Средства и методы физической защиты выходят за рамки цифрового поля. Они касаются всех физических компонентов предприятия, включая аппаратное обеспечение, каналы подключения, штатный персонал и внештатных специалистов.

Повысить цифровую грамотность команды

В 2024 году две трети утечек происходили по вине сотрудников, говорит доклад Staffcop. Корпоративные пользователи плохо понимают системы, с которыми работают, и не умеют реагировать на опасности, которые они встречают каждый день.

Арсенал злоумышленников пополняют новые инструменты для целевых атак — они становятся сложнее. Те брифинги, которые проходили специалисты при трудоустройстве, спустя несколько лет теряют свою актуальность. Знания персонала нужно постоянно актуализировать. Подробнее о том, как сотрудники могут защитить свои данные и цифровую личность, мы писали в статье «Правила цифровой гигиены».

Необученность сотрудников — традиционная проблема для российских компаний. Значительная часть работников не различают реальные и фишинговые письма, не знают, как правильно реагировать на инциденты ИБ. Регулярные тренинги с итоговым тестированием повышают уровень образованности специалистов и, как следствие, уровень информационной безопасности предприятия.

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Внедрить корпоративные компьютеры

Работа с корпоративными компьютерами и терминалами снижает риск того, что пользователь случайно занесет вирус в ЛВС предприятия. В отличие от личных компьютеров, корпоративные машины функционируют в изолированной среде, почти не взаимодействуют с внешними источниками угроз.

Применить систему контроля и управления доступом (СКУД)

СКУД — физические средства защиты от несанкционированного доступа к ресурсам предприятия. К ним относят:

- камеры видеонаблюдения для объективного контроля за инцидентами;

- биометрическую и документарную аутентификацию: сканеры отпечатков пальцев, карточки доступа, пропуски;

- механизм оповещения о нарушении;

- двери и контрольно-пропускные пункты с автоматизированными замками.

СКУД, например, внедряют сервисные центры, которые хранят большое количество электронных устройств с частными файлами владельцев. Система контролирует приемку и выдачу техники, протоколирует процесс ремонта на случай, если инженер решит присвоить накопитель или скопировать данные.

Задействовать FDE-шифрование

FDE (Full Disk Encryption, полное шифрование диска) — механизм глубокого шифрования, который работает с файлами на низком уровне. Он физически меняет расположение битов, чтобы их нельзя было прочитать напрямую. Восстановить последовательность и получить из массива данных исходный файл сможет только пользователь с ключом. Использование внутренних инструментов ОС — BitLocker в Windows и FileVault в macOS — самый доступный метод криптографической защиты накопителя.

Обратиться к команде специалистов

Штатные специалисты и офицеры ИБ значительно повышают уровень кибербезопасности предприятия, поскольку они хорошо знакомы с сетевой инфраструктурой, ее тонкостями и потенциальными уязвимостями. Предприятия, которые не могут нанять специалиста в штат, задействуют для этих целей внештатных сотрудников.

Содержать специалистов по безопасности достаточно дорого. Средний и малый бизнес чаще прибегают к аутсорсу услуг ИБ. В таком случае сторонняя компания выполняет функции ИБ-департамента, что значительно дешевле и эффективнее для организации.

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Перед тем как выстраивать ИБ, следует выполнить аудит текущей локальной сети, ее устойчивости к вторжению. Эту задачу выполняют пентестеры — «белые хакеры», которые ищут бреши и уязвимости ЛВС и сетевой инфраструктуры предприятия. Подробнее об этом методе защиты читайте в статье «Как стать пентестером».

Как самостоятельно контролировать кибербезопасность

У малого бизнеса и частных предпринимателей не всегда есть ресурсы, чтобы создать комплексный механизм ИБ. Если штат предприятия насчитывает несколько человек, для защиты можно применить ручные методы:

- Выполнить программный анализ. Некоторые программные пакеты, например, Kali Linux, поставляют с инструментами информационного аудита. С их помощью проверяют веб-сайт предприятия и корпоративные точки доступа Wi-Fi на уязвимости и программные бреши, тестируют устойчивость сервера к DDoS-атакам и вредоносному ПО.

- Проверять пароли на надежность. Хранилища веб-паролей Google и Apple автоматически сканируют учетные данные и предупреждают пользователя, если его имя и пароль попали в слив.

- Шифровать данные. Современные ОС, включая Windows, оснащены программными мерами защиты данных. К ним относится использование процедурной генерации паролей, шифрования накопителей, подключение протокола HTTPS для безопасного обмена данными между клиентом и веб-сайтом.

Что делать, если утечка данных уже случилась

Полностью обезопасить данные не получится: иногда причиной утечки становятся неосторожные действия работника, ошибки контрагентов, сбои программных сервисов. Правильная реакция на инцидент снижает репутационные и правовые издержки, помогает предприятию сохранить клиентов.

Предотвратить доступ к данным

Независимо от того, как и когда был обнаружен факт утечки, компании следует отключить информационную инфраструктуру. Если это ЛВС — закрыть к серверам доступ из внешнего интернета. Если это облачные сервисы — временно отключить доступ к учетным записям и базам данных, сменить ключи доступа и пароли. Этот шаг сократит потенциальные потери.

Узнать причину

Аудит цифровой безопасности выполняют специалисты по форензике — цифровой криминалистике. Они применяют инструменты программного анализа, чтобы прочитать системные данные и установить, кто был виновен в утечке: киберпреступник, внешний подрядчик или штатный работник компании.

Эти данные нужны для аудита системы безопасности. Если виной утечки стал вирус — специалист определяет, по каким каналам он проник внутрь периметра локальной сети. Устанавливает имя сотрудника, который стал слабым звеном. Если данные украли в ходе кибератаки — какой элемент сетевой инфраструктуры был недостаточно защищен. Затем уязвимость ликвидируют, повторно запускают информационную инфраструктуру предприятия.

Смягчить последствия

Юридические и правовые последствия зависят от типа данных, которые попали в сеть.

Важно!

Если это записи о клиентах — их паспортные данные, номера телефонов, адреса — предприятие обязано в течение суток известить Роскомнадзор о факте утечки.

Три дня дают на внутреннее расследование — его результат ляжет в основу защиты, когда дело будет разбираться в суде. Бизнес понесет ответственность только в том случае, если у него была возможность предотвратить утечку, но он не принял должных мер. Об этом говорит ч. 2 статьи 2.1 КоАП РФ.

Оцените, какую опасность несет инцидент, и оповестите пострадавшую сторону: подчиненных, клиентов, контрагентов, чьи данные попали в руки злоумышленнику. Они смогут быстрее принять ответные меры, подготовиться к целевым атакам, спам-звонкам. Клиентам важно знать, что бизнес своевременно принял меры для защиты их данных.

Компания должна заранее составить антикризисную стратегию на случай инцидентов безопасности. Так бизнес устранит период промедления между инцидентом и реакцией, смягчит потери.

Оценить ущерб и будущие риски

Оцените риски от потери пользовательских данных, потенциальные расходы на репутационные потери и правовые издержки, затраты на ликвидацию последствий. Учитывайте эти цифры и затраты на ИБ в бюджете предприятия, при составлении NDA. Например, если утечка произошла по вине работника, который подписал договор о неразглашении, бизнес может компенсировать ущерб через суд.

Важно проводить анализ рисков, так как разный бизнес имеет свой «риск-аппетит». Так компания поймет, какие риски конкретно для нее будут нести утечки, это поможет в разработке грамотной стратегии реагирования.

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Анатолий ПесковскийРуководитель направления анализа защищенности Центра мониторинга и противодействия кибератакам IZ:SOC «Информзащита»

Удалить компрометирующие публикации

До 42% россиян меняют отношение к компании в худшую сторону, если она не смогла защитить данные клиентов. При этом пользователи охотнее прощают крупных монополистов, поскольку их сервисы и услуги плотно вошли в повседневную жизнь человека. Для малого и среднего бизнеса факт утечки становится существенным препятствием в конкурентной борьбе.

Конкурентам и СМИ утечка данных дает повод для информационной атаки на компанию, сотрудников и руководство. В открытый доступ попадает информация из личной жизни предпринимателя. На открытых площадках и новостных сайтах публикуют предвзятые негативные статьи. Конкуренты используют инцидент в качестве инструмента маркетинговой борьбы, даже если компания успела закрыть брешь и ликвидировать последствия утечки.

Чтобы избежать репутационных потерь, бизнес удаляет компрометирующую информацию и другие данные, которые могут стать инструментом для кибератаки. Некоторые компании делают это самостоятельно: вступают в диалог с авторами публикаций, связываются с администрацией информационных площадок, обращаются в суд. Чтобы эта мера оказалась эффективной, предприниматель должен правильно составить обращение, учитывать юридические тонкости, правила платформы и мотивы автора публикации. Эксперты по управлению репутацией ускоряют этот процесс, гарантируют положительный результат.

Специалисты «Репутация Москва» удаляют из открытых источников компрометирующие, зачастую несправедливые публикации, устраняют конфликты и сглаживают последствия кризиса. Затем поисковую выдачу заполняют положительным контентом, помогая компании вернуть доверие клиентов.

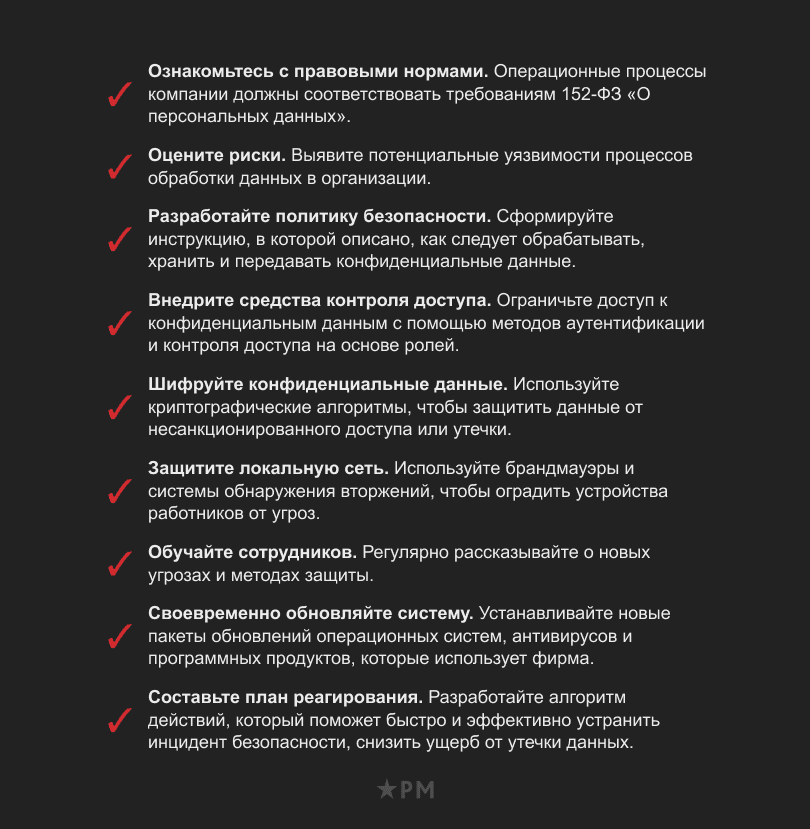

Чек-лист: как бизнесу защитить базы данных от утечки

Часто задаваемые вопросы

- Non-Disclosure Agreement (NDA) Explained, With Pros and Cons

- Рост утечек данных в России — Аналитический отчет ГК InfoWatch за первое полугодие 2024 года

- Рынок труда в информационной безопасности в России в 2024–2027 гг.: прогнозы, проблемы и перспективы

- Non-Disclosure Agreement (NDA) Explained, With Pros and Cons

- NDA — соглашение о неразглашении: образец 2024 года