Утечка персональных данных

Чтобы наш контент был достоверным и вы могли полагаться на него в своих решениях, эксперты проверили статью на актуальность. Как мы создаем и проверяем контент

Рассказываем, почему с утечками сталкиваются даже опытные пользователи, как злоумышленники получают и для чего используют чужие данные.

Статья будет полезна:

- Людям, которые хотят узнать об основных каналах утечек данных, чтобы защитить важную информацию.

- Сотрудникам бизнеса, которые желают обезопасить конфиденциальные данные организации.

- Предпринимателям и системным администраторам, которые хотят закрыть возможные уязвимости IT-системы.

За последний год количество утечек персональных данных увеличилось на треть, сообщает агентство InfoWatch. Когда конфиденциальная информация попадает в руки злоумышленника, под угрозой финансовая и физическая безопасность жертвы, ее репутация как личности, сотрудника и работодателя.

Рассказываем, какими инструментами пользуются киберпреступники, какие каналы утечек используют и как удаление информации из открытых источников помогает защищаться от кибератак. Подготовить материал помогли эксперты: Анастасия Кузнецова — юрист, специалист по гражданскому праву, психолог, тренер программ для бизнеса; Шериев Ахмед — адвокат коллегии адвокатов «Шериев и партнеры».

Что такое утечка информации

Утечка данных — происшествие, вследствие которого третье лицо получает несанкционированный доступ к конфиденциальной информации. Утечки происходят вследствие хакинга, ошибок предприятий, действий жертвы. Затем ее применяют для шантажа и мошенничества, как способ мести и троллинга.

Чаще всего утечки данных происходят в цифровом пространстве: интернете или локальных сетях бизнеса. Согласно исследованию агентства InfoWatch, в 2023 году специалисты по информационной безопасности зарегистрировали 11 500 случаев утечек конфиденциальной информации в мире — на 61% больше, чем годом ранее.

Важно!

InfoWatch указывает: 98% происшествий в 2023 году были связаны со злонамеренными действиями сотрудников или киберпреступников. Под угрозу попадают все участники сетевого взаимодействия: корпорации и их сотрудники, потребители и третьи лица, чьи данные хранят сервера организации.

Опасность несет и косвенная информация о потенциальной жертве, которая помогает подготовить стратегию для целевой атаки. В отличие от массовых угроз, этот тип кибератак направлен на конкретный объект или человека, задействует его индивидуальные уязвимости.

Зачастую для этого не нужны утечки информации, хватает данных из открытых источников: например, человека с редкой фамилией легче найти через поисковые системы; использовать открытые публикации, чтобы составить убедительную легенду для обмана. Многие открыто делятся информацией о своей жизни в соцсетях, в результате чего привлекают внимание преступников.

Что оказывается под угрозой

Преступников интересуют данные, которые могут принести выгоду. Например:

- Финансовая информация. Данные банковских карт, учетные записи финансовых сервисов. Информация о финансовом состоянии: долгах по исполнительным производствам, кредитах. Утечки этой информации применяют для кражи денег, шантажа и обмана.

- Персональные данные (ПД). Паспортные данные, ИНН, СНИЛС и другие электронные документы, при помощи которых преступник крадет личность жертвы. Если эти данные попадают в утечки, их применяют, чтобы оформить кредит или услугу за счет жертвы.

- Медицинские данные. История болезни, сведения о назначенных лекарствах, информация о визитах в медицинские учреждения. В США украденные номера страхования используют, чтобы завладеть страховкой и получить медицинскую услугу от имени жертвы. В России утечки медицинских данных применяют для шантажа и дискредитации.

- Интеллектуальная собственность. Данные, которые составляют коммерческую тайну: информация по разработкам, бизнес-планы, корпоративные технологии, рецепты и формулы. Если данными завладеют другие компании, у них появится конкурентное преимущество, а жертва понесет издержки. Виной утечки становятся сотрудники, которые владеют этой информацией.

- Бизнес-данные. Базы данных с информацией о клиентах, сведения о контрактах, конфиденциальная корреспонденция. Если корпоративная информация попала в утечки, ее применяют в конкурентной борьбе и для шантажа.

Чаще всего в открытый доступ попадают именно ПД: в 2022 году на их долю приходилось почти 88,9% утечек. На втором месте — коммерческие тайны, на третьем — государственные. Реже всего в открытый доступ вследствие утечек попадает платежная информация, то есть данные банковских карт.

Анастасия КузнецоваЮрист, специалист по гражданскому праву, психолог, тренер программ для бизнеса

Анастасия КузнецоваЮрист, специалист по гражданскому праву, психолог, тренер программ для бизнеса

Чаще всего самым слабым звеном цепочки оказывается человек — руководитель, сотрудник бизнеса или его клиент. Подробнее о методах защиты от кибератак и утечек информации мы писали в статье «Цифровая безопасность личности».

Кто чаще становится жертвой утечек

Преступники выбирают самых уязвимых: бизнесы с устаревшей или несовершенной системой информационной защиты; сотрудников с низким уровнем информационной грамотности; рядовых потребителей, которых легче ввести в заблуждение.

В чем мотивы злоумышленников

Мотивы киберпреступников могут быть разными: идеологическая борьба, финансовая выгода, месть и троллинг. Различаются и инструменты: от промышленного шпионажа, подкупа и хакинга до кражи устройств и социальной инженерии. Последние даже не требуют от преступника специализированных навыков.

Причины утечек секретных сведений

Любая утечка — совокупность нескольких обособленных факторов. Лишь в редких случаях вина за потерю данных лежит на одном звене информационной системы: человеке или программе. В зависимости от катализатора инцидента, выделяют два фактора утечки: человеческий и машинный.

Действия пользователя

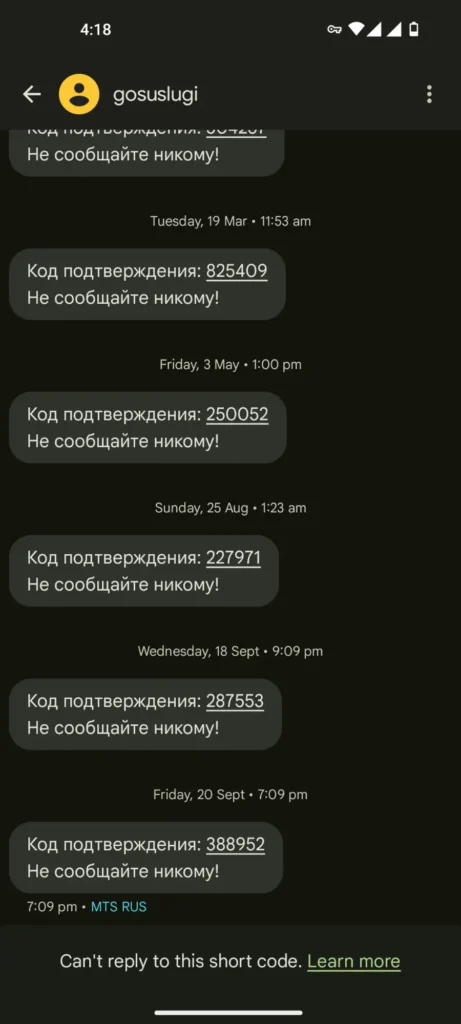

Мошенники все чаще прибегают к методу социальной инженерии — вынуждают жертву назвать сервисную информацию: одноразовый код из СМС, приложения авторизации или электронной почты. Банковские сервисы и другие платформы внедряют механизмы защиты от утечек, которые усложняют действия киберпреступников. Системы двухфакторной авторизации делают подбор пароля невозможным — преступник не сможет завладеть учетной записью даже в том случае, если у него есть все данные авторизации, включая адрес электронной почты, номер телефона или логин.

67% россиян получали звонки от мошенников, говорит доклад ВЦИОМ за февраль 2024 года. Чаще всего с этим сталкивались жители Москвы и Санкт-Петербурга. При этом только половина опрошенных считают, что смогут легко распознать мошенника и защититься от утечки.

Если в разговоре мошенник сообщит конфиденциальную информацию жертвы — данные о долгах, судебных процессах, детали из жизни и работы — у нее остается меньше сомнений, что звонок реален. Киберпреступники собирают информацию из утечек и из открытых источников, чтобы опираться на нее ее в телефонных разговорах. Если человек хоть раз делился информацией в общем доступе, она может стать инструментом в руках преступника.

Например, в открытом доступе находятся дела по исполнительным производствам, а персональную информацию получают из утечек и публичных платформ: сообщений на форумах, публикаций в социальных сетях. О том, как защитить данные от мошенников, читайте в статье «Как удалить цифровой след».

Технические уязвимости

Утечки данных не всегда происходят по вине жертвы.

Кейс: 1 марта 2022 года хакеры атаковали сетевую инфраструктуру «Яндекс.Еда», заполучили базы данных компании. В утечки попали номера телефонов и информация о заказах клиентов. Суд признал организацию потерпевшей, в результате чего ей назначили штраф в ₽ 60 000. В соответствии с КоАП РФ ст .13.11 это было минимальное наказание для юридических лиц.

Полностью защитить свои данные от ошибки со стороны крупной компании не выйдет. С утечками информации сталкивается практически каждый, кто выходит в интернет. Согласно данным Surfshark, с 2004 года хакеры совершили почти 18 миллиардов успешных попыток взлома. 2,3 миллиарда из них приходятся на Россию — это почти 1700 инцидентов безопасности на 100 человек.

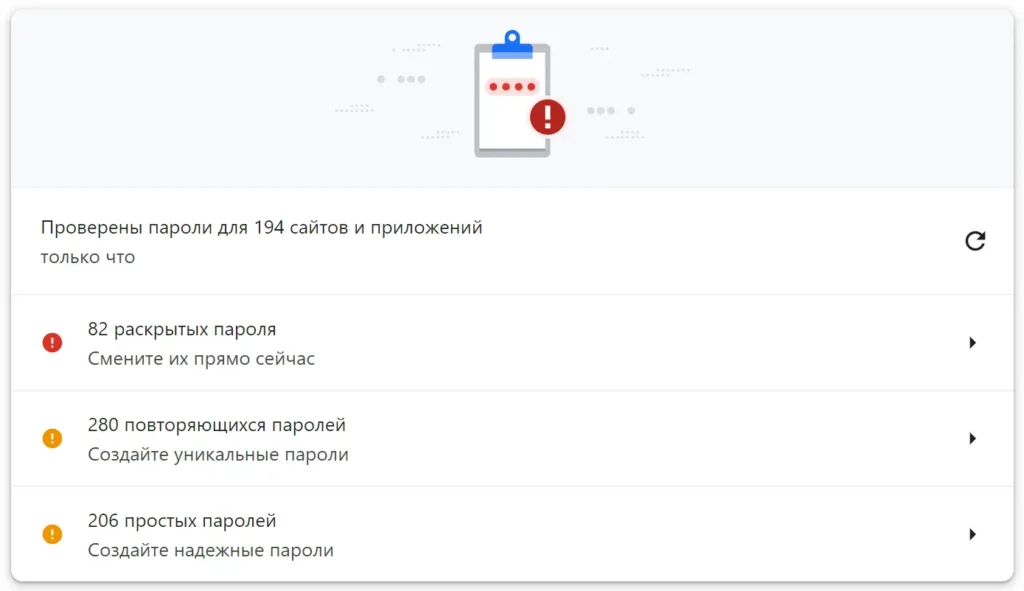

Если в руки хакера попадает связка из логина и пароля, ее применяют для взлома популярных сервисов — Google, iCloud, Вконтакте. Многие из пострадавших игнорируют простые правила защиты учетных записей: используют одинаковый пароль на разных площадках, пренебрегают системами двухфакторной аутентификации. Это становится причиной более крупных инцидентов — как только одна запись попала в утечку, под удар попадают все аккаунты жертвы.

На стороне бизнеса выступают «белые» хакеры, или пентестеры. Они проверяют системы информационной защиты и обнаруживают бреши безопасности, которые могут стать потенциальным катализатором утечки. Подробнее об этой работе мы писали в статье «Как стать пентестером».

По каким каналам происходят утечки личных данных

Канал утечки — путь или средство, через которые конфиденциальная информация попадает в руки лица, у которого не должно быть доступа к этим данным. При этом сведения не всегда оказываются у злоумышленников — иногда они попадают в руки добросовестным людям.

Публичные беспроводные сети

Цифровые данные, которые устройство отправляет и принимает из интернета, несут информацию о действии его владельца: запросе к серверу, сообщении или медиафайле, который он загружает. В целях безопасности эту информацию чаще всего передают в зашифрованном виде, но некоторые сервисы по-прежнему применяют устаревшие протоколы без встроенных средств защиты. В результате эти сервисы становится одним из каналов утечки.

При всем удобстве и популярности HTTP у него есть один недостаток: данные передают в открытом, незащищенном виде, без криптографической обработки. На пути из точки А в точку Б информация проходит через десятки промежуточных узлов, и, если хоть один из них находится под контролем хакера, данные могут перехватить. То же самое происходит, когда вы пользуетесь незащищенной сетью Wi-Fi, например, в кафе.

Для установки безопасного соединения задействуют протокол HTTPS с поддержкой технологии шифрования. Он защищает данные в случае утечки, но только на этапе транспортировки. Это не спасает информацию от взлома уже на сервере. Ахмед ШериевПредседатель коллегии адвокатов города Москвы

Ахмед ШериевПредседатель коллегии адвокатов города Москвы

Одним из самых распространенных каналов для «слива» информации стали публичные точки доступа Wi-Fi. Forbes Advisor приводит статистику за 2022 год, согласно которой:

- 35% респондентов подключаются к общественным точкам доступа Wi-Fi от трех до четырех раз в месяц;

- 23% опрошенных делают это, чтобы сократить расход сотовых данных;

- 20% проводят через общественный Wi-Fi для финансовых операций;

- чаще всего люди подключаются к публичным Wi-Fi в ресторанах и отелях;

- четверо из десяти человек хотя бы раз сталкивались с тем, что публичные точки доступа становились причиной утечки их информации;

- места, на которые приходится большее число утечек — аэропорты и рестораны;

- при этом только четверть опрошенных понимают, что общественные Wi-Fi несут опасность.

В России мобильный интернет быстрее и доступнее, но абоненты по-прежнему используют публичный Wi-Fi как средство для экономии трафика. Это ставит их данные под угрозу утечки.

Даже общественные точки доступа с зашифрованным соединением несут ряд угроз:

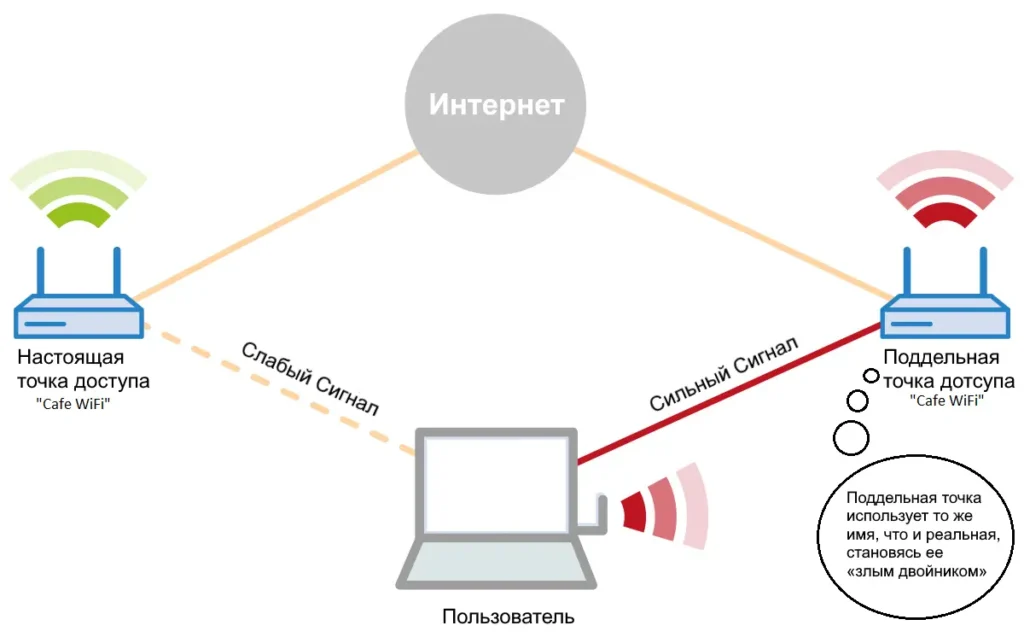

- Поддельные сети Wi-Fi. Хакер может создать точку доступа, название которой повторяет имя легитимной публичной сети. Если у на смартфоне или ноутбуке установлен режим автоматического подключения к известным точкам Wi-Fi, устройство автоматически переключится на «двойника». В результате Киберпреступник получает контроль над трафиком, перенаправляет жертву на фишинговые страницы, которые похищают данные авторизации: адрес электронной почты, логин и пароль.

- Кибератаки типа «человек посередине» (MitM). В некоторых случаях хакеры заставляют устройство жертвы принять фальшивый ключ шифрования. Чтобы снизить вероятность утечки, система защиты HTTPS проверяет сертификаты и предупреждают об угрозе, но многие игнорируют сервисное сообщение. Если это произошло, преступник сможет расшифровать и прочитать данные.

- Снятие SSL. С помощью этой техники киберпреступники снижают уровень соединения до стандартного HTTP, отключают протокол безопасности. Когда жертва заходит на сайт, преступник перехватывает данные из запроса, меняет ссылку и отправляет страницу с отключенной системой защиты данных. В результате обмена информацией по незащищенному каналу происходит утечка.

Зараженные устройства

Если хакеру удалось заразить компьютер жертвы вирусом, вредоносная программа будет передавать преступнику:

- адреса электронной почты, логины и пароли;

- токены авторизации, по которым сервер идентифицирует посетителя;

- данные банковских карт: номера и коды безопасности.

Сегодня роль вируса выполняет любое программное средство, которое действует в интересах преступника; выступает в роли канала, который помогает заполучить контроль над цифровой информации жертвы. Например, легитимные приложения удаленного рабочего стола помогают взять полное управление над компьютером — достаточно обманом заставить владельца установить и настроить нужное приложение.

Вирусы применяют не только для утечек, но и в целях шантажа. Например, вирус может зашифровать данные на диске — рабочие файлы и важная информация окажутся недоступны, пока жертва не заплатит выкуп.

Традиционные каналы для массового распространения вирусов закрывает встроенная система безопасности Windows, но он не сможет защитить человека, который сам запустил вредоносное программное обеспечение.

Третьи лица

Иногда утечка данных становится следствием стечения обстоятельств. Случайный человек может невольно подслушать разговор, увидеть конфиденциальную информацию на экране смартфона или ноутбука, найти потерянный носитель. По этим каналам данные могут попасть в средства массовой информации.

От случайных утечек корпоративной информации не застрахованы даже крупные компании, которые становятся локомотивом индустрии.

Кейс: в начале 2010 года Грей Пауэлл, разработчик Apple, забыл в баре прототип iPhone 4. Устройство нашел один из посетителей, после чего смартфон попал в руки журналистов Gizmodo. Издание опубликовало данные о технических спецификациях прототипа за полтора месяца до официального анонса.

В результате утечки пострадали все стороны. Брайану Хогану, который стал фактическим каналом утечки и передал смартфон журналистам, выплатили лишь часть вознаграждения — эти деньги ушли на юридические издержки. Gizmodo, которые опубликовали данные об устройстве, попали в черный список Apple — их больше не приглашали на презентации. Грея Пауэлла, который потерял прототип, уволили из организации, но затем восстановили в должности.

Сетевая инфраструктура бизнеса

Как отмечает агентство «Финансовые и бухгалтерские консультанты», даже крупные компании уделяют мало внимания средствам информационной безопасности. Периметр локальных сетей, облачные сервисы и системы хранения данных не сопровождают должными мерами защиты, организациям не хватает квалифицированных специалистов. Это приводит к тому, что утечки повторяются, причем по тем же каналам. Под удар попадают новые потребители.

Кейс: в 2022 году с серверов крупных российских компаний похитили 300 миллионов записей, по данным консалтингового агентства «Финансовые и бухгалтерские консультанты». К записям относятся информации о заказах, ПД и аккаунты потребителей. Хакерам удалось прорвать системы защиты «Яндекс», «Теле2», «Почта России».

Большинство компаний не обращались в правоохранительные органы, не проводили полноценный аудит информационной безопасности и не пытались закрыть действующие каналы утечек. Пострадавшим не удалось взыскать компенсацию за ущерб, поскольку связать утечку с действиями киберпреступников было практически невозможно.

Факторы риска в компаниях

В начале 2024 года за 44% утечек в российских предприятиях стояли профессиональные хакеры, согласно исследованию группы «Солар». По сравнению с 2023 годом цифра увеличилась в четыре раза. До этого большую часть информационных кибератак выполняли активисты, которые действовали по политическим мотивам.

В информационном поле компании неразрывно связаны со своими сотрудниками. Цифровая инфраструктура бизнеса уязвима настолько, насколько уязвим каждый отдельный работник — от рядового бухгалтера до исполнительного директора.

Низкая осведомленность сотрудников

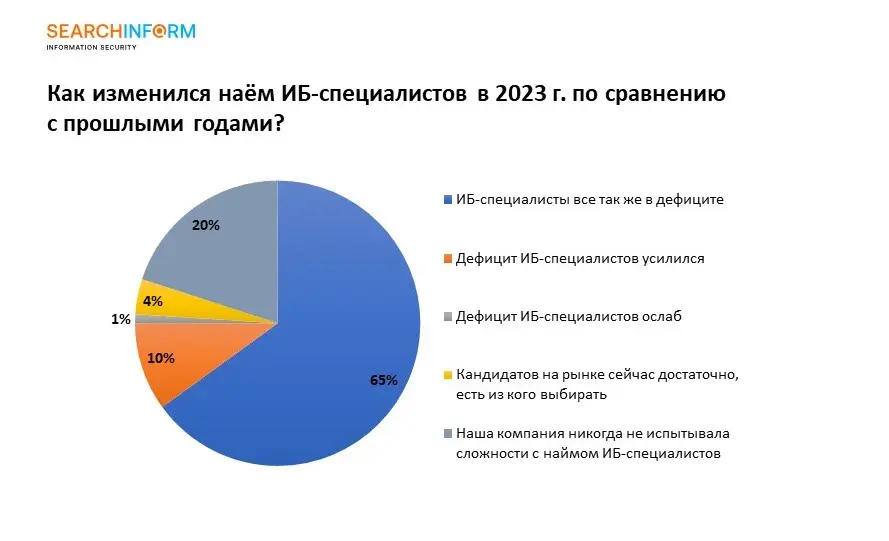

Агентство информационной безопасности «СерчИнформ» приводит статистику: в 2023 60% внутренних инцидентов приходилось на утечки данных. 35% компаний зафиксировали рост числа информационных кибератак; 20% — увеличение числа внутренних происшествий. В 68% случаях ответственность за утечку лежит на линейных сотрудниках. При этом 54% предприятий говорят о том, что их сотрудники плохо знакомы с правилами информационной безопасности.

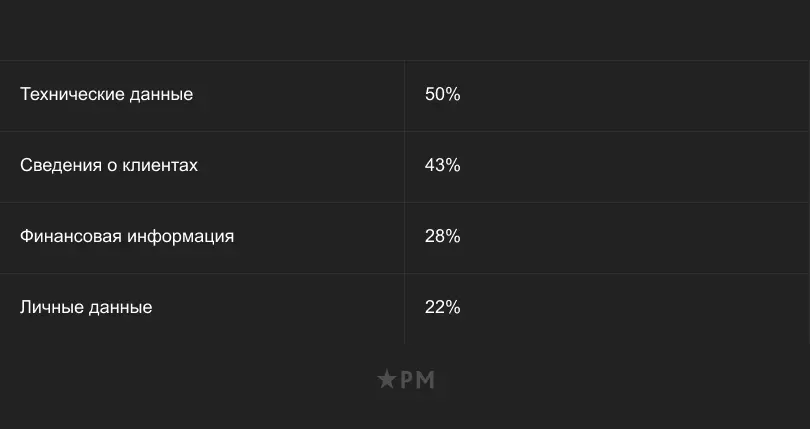

Почти в половине случаев в утечку попадают данные о клиентах предприятия. Иногда главной брешью в системе защиты бизнеса становятся ошибки со стороны сотрудников: слабые пароли, переписки на открытых площадках, передача учетной записи третьим лицам. Подробнее о том, как закрыть основные каналы утечек, мы писали в статье «Правила цифровой гигиены».

Руководителям бизнеса нужно внедрять новейшие системы безопасности и систематически их обновлять. Чтобы не происходило утечек с рабочих столов или компьютеров, работодатели устанавливают системы мониторинга за доступом к сторонним и опасным сайтам. В трудовом договоре работодатель может прописать такое условие.

Ахмед ШериевПредседатель коллегии адвокатов города Москвы

Ахмед ШериевПредседатель коллегии адвокатов города Москвы

Кадровая политика

В 2018 году только 33% работодателей проверяли кандидатов через службу безопасности, по данным агентства hh.ru. При этом контроль рядовых сотрудников выполняли реже всего, хотя они тоже получают доступ к сетевой инфраструктуре компании. Такие сотрудники становятся потенциальной причиной утечки.

Важно!

Иногда службы безопасности «бракуют» кандидатов с долгами по кредитам и исполнительным производствам, поскольку они чаще «сливают» данные конкурентам. Подробнее об этом читайте в статье «Что проверяет служба безопасности».

Согласно исследованию «СерчИнформ», в 30% случаев каналом утечки данных становились руководители. 19% компаний говорят о том, что их действия были намеренными. Подобные уязвимости используют конкуренты.

На нашей юридической практике чаще встречались случаи «перетаскивания» работников с конкурирующей стороны. А также недобросовестная конкуренция, когда предприятия применяли информацию, полученную от таких сотрудников.

Ахмед ШериевПредседатель коллегии адвокатов города Москвы

Ахмед ШериевПредседатель коллегии адвокатов города Москвы

Уязвимость внутренних процессов предприятия

Малому бизнесу легче арендовать готовые облачные хранилища, чем выстраивать сетевую инфраструктуру обработки и хранения данных, проектировать комплексную систему защиты и обеспечивать безопасность локальной сети своими силами. Согласно статистике 6sense, в 2024 году 155 900 бизнесов использовали для этих целей Google Docs — он занял 9,4% рынка.

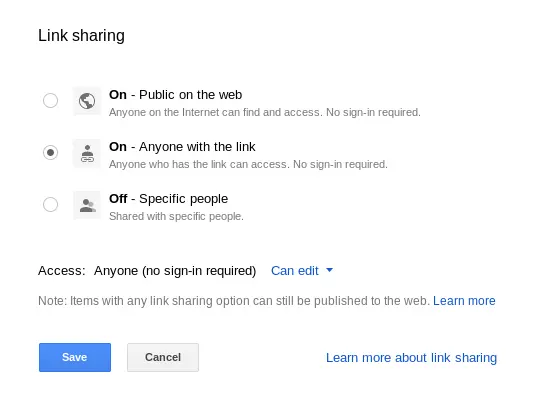

Разные компании организуют работу в «облачных» сервисах по-разному. Часть компаний регистрирует корпоративные учетные записи, зайти в которые можно только сотрудник с авторизованным устройством. Это служит дополнительным уровнем безопасности и защищает информацию от случайных утечек. Часть хранит информацию в открытом доступе — документ скрыт из поисковой выдачи, но посмотреть его может любой посетитель, у которого есть ссылка. Это могут быть дорожные карты, списки контактов, логины и пароли от учетных записей.

Кейс: в июле 2018 года случайным каналом утечки информации послужил «Яндекс». Поисковик начал индексировать информацию из офисных сервисов Google — после обработки документы попали в поисковую выдачу. Помимо публичных файлов, там оказалась и внутренняя документация — предприятия, которые не удалили сведения из открытого доступа, потеряли над ними контроль. Утечки произошли по ошибке сотрудников, которые установили неверные настройки приватности: раньше Google позволял публиковать документы в открытом доступе, но после инцидента эту опцию отключили.

Публикации конфиденциальных данных в открытых источниках

92% кибератак на частных лиц проводили через социальную инженерию, согласно исследованию Positive Technologies. Использование данных из утечек и анализ информацию из открытых источников помогает выбрать жертву и подготовить правдоподобную легенду. Если человек указывает одинаковое имя или ставит один и тот же аватар на нескольких площадках, это упрощает задачу: злоумышленнику легче обнаружить цифровой след, найти упоминания в публичных базах данных.

Чтобы защититься от подобных инцидентов, пользователи удаляют старые публикации, посты на открытых площадках и другие упоминания, которые могут послужить базой для кибератаки на персону, близких людей, рабочее место и личный бизнес. Однако стереть цифровой след вручную может быть непросто, поскольку не все площадки идут навстречу пользователям, удаляют их старые записи.

Если вы беспокоитесь, что вашим цифровым следом воспользуются недоброжелатели, обратитесь к специалистам репутационного агентства. Эксперты удаляют информацию через диалог с модераторами площадки без публичной огласки.

Последствия утечки персональных данных

Утечка ПД затрагивает всех участников процесса: бизнес, его сотрудников и руководство, клиентов и их родственников. Уровень угрозы, которую несет утечка информации, зависит от типа данных. Для компаний, которые не смогли предотвратить утечку, это операционные издержки, убытки и ущерб репутации. Для сотрудников, которые стали причиной утечки, — карьерные трудности. Для рядовых пользователей главное последствие — потеря контроля над цифровой личностью. Подробнее о рисках утечек и способах защиты мы писали в статье «Цифровая безопасность».

Юридические издержки

В России клиенты информационных компаний защищены от утечек информации юридически. Компании не имеют права выполнять обработку ПД без письменного согласия их владельца, поскольку это ставит его данные под угрозу. За нарушение предусмотрен штраф в размере от ₽ 300 000 до ₽ 700 000; за повторное происшествие — до ₽ 1,5 млн. Если юридическое лицо своевременно не удалило данные о клиенте, фирму штрафуют на ₽ 90 000. Если компания потеряла контроль над ПД и ее инфраструктуру использовали как канал для «слива» этой информации, риск для бизнес становится более серьезным:

В 2024 году введены новые поправки, ужесточающие ответственность за утечку данных. Если ранее штраф мог доходить до ₽ 1 500 000, то теперь — до ₽ 500 млн.

Анастасия КузнецоваЮрист, специалист по гражданскому праву, психолог, тренер программ для бизнеса

Анастасия КузнецоваЮрист, специалист по гражданскому праву, психолог, тренер программ для бизнеса

Однако, чтобы получить компенсацию за утечку информации, пострадавший должен доказать связь между происшествием и его последствиями в суде. Российская судебная практика показывает, что клиенты компаний могут компенсировать только моральный ущерб.

Репутационные потери

Потеря контроля над конфиденциальной информацией несет имиджевые потери и другие последствия для пострадавшей стороны. К ним относятся:

- Публикация конфиденциальных данных в открытом доступе, если жертва не поддалась угрозе и злоумышленнику не заплатили выкуп, или он действовал из идейных соображений;

- ущерб профессиональной репутации и потеря работы, если виновником утечки стал рядовой сотрудник или руководитель отдела;

- урон для репутации и HR-бренда компании, которая не смогла защитить данные потребителей и своих сотрудников.

Кейс: в мае 2024 года владельцы техники Apple начали сообщать о том, что в медиатеку их устройств возвращаются старые фотографии, давно удаленные из системы. Иногда снимки появлялись в галерее уже после того, как смартфон или планшет сменил владельца. Пострадавшие потеряли контроль над тем, в чьих руках окажутся их снимки.

Специалисты объясняют это особенностями базы данных электроники. Когда владелец удаляет фотографию, она остается в виде массива данных, но информация о ней стирается из операционной системы. Из-за программной ошибки устройство снова регистрировало старые фотографии, но уже как новые медиафайлы. Apple устранила проблему в одном из обновлений системы, но ее потребители получили репутационный и моральный ущерб, поскольку часть чувствительных снимков попала в руки третьих лиц.

Уязвимость к шантажу и целевым атакам

Информацию из открытых источников и утечек задействуют для подготовки целевой атаки. Цели преступников зависят от их мотивов:

- Спам. Номер телефона и электронную почту жертвы используют для рекламных звонков и рассылки коммерческих писем.

- Хакинг. Адрес электронной почты, номер телефона, пароль и другую информацию из утечек применяют для авторизации на популярных ресурсах: в сервисах Google, социальных сетях, мессенджерах. Получение контроля над данными сотрудников открывает преступнику окно для кибератаки на компанию.

- Воровство. Преступники применяют информацию о цифровой личности жертвы, чтобы обмануть близких, обойти систему защиты банковских служб, присвоить денежные средства.

- Преследование. Кража информации помогает «сталкерам» заполучить больше данных о жертве. Подробнее об этом мы писали в статье «Преследование в интернете»

В среднем, за первые шесть месяцев 2024 года каждый житель России столкнулся с утечками данных семь раз, говорит статистика InfoWatch. Службы информационной безопасности крупных компаний не успевают реагировать на риски и закрывать новые каналы «сливов», теряют контроль над критическими сведениями, а последствия часто ложатся на плечи клиентов. Вот, что нужно знать про утечки данных:

- Информационная инфраструктура становится сложнее, появляются новые риски и потенциальные бреши безопасности. Преступники применяют более сложные и эффективные механизмы, чтобы организовать «слив», получить контроль над данными жертв. Иногда их средства выходят за рамки цифрового поля.

- Утечки информации не всегда происходят вследствие действий злоумышленника: иногда контроль над данным теряют сами сотрудников компаний.

- Российское законодательство обеспечивает защиту информации, но не ее владельца. Пострадавшим сложно получить компенсацию.

- Человек может предотвратить потерю данных или сократить ее последствия, если будет следовать правилам информационной безопасности.

Ответственность за сохранность конфиденциальной информации лежит не только на предприятиях, но и на потребителе. Подробнее о том, как сократить ущерб от брешей безопасности, читайте в статье «Защита информации от утечки».

Часто задаваемые вопросы

- В 2023 году 60% промышленных предприятий столкнулись с утечкой информации - SearchInform

- Социальная инженерия. Кибрарий — библиотека знаний по кибербезопасности. Все самое важное и полезное о том, как защитить себя в цифровом мире

- Актуальные киберугрозы: II квартал 2024 года

- ВЦИОМ. Новости: Телефонное мошенничество: мониторинг

Чтобы наш контент был достоверным и вы могли полагаться на него в своих решениях, эксперты проверили статью на актуальность. Как мы создаем и проверяем контент

Спасибо за подробную информацию

А смысл париться? Создайте запаролленный файл на компе или есть же расширение для паролей с двухфакторной аутентификацией или по отпечатку пальца. И никаких утечек персональных данных не будет

Всех логинов/паролей и не упомнить, если на каждую почту/сервис придумывать и ставить отдельный))