Кибератака: что это и как от нее защититься

Чтобы наш контент был достоверным и вы могли полагаться на него в своих решениях, эксперты проверили статью на актуальность. Как мы создаем и проверяем контент

Кибератака: что это и как от нее защититься? Этот вопрос задает каждый владелец бизнеса, который связан с информационными технологиями. Кибератаки ведут к утечкам данных, нарушают стабильность работы ключевых систем предприятия. Разбираем, как повысить кибербезопасность компании и защитить сотрудников от фатальных угроз.

Статья будет полезна:

- Руководителям компаний, которые хотят обезопасить конфиденциальную информацию и повысить стабильность работы IT-систем.

- Сотрудникам предприятий, взаимодействующим с корпоративными сетями и стремящимся избежать кибератак.

- IT-специалистам, которые только начинают выстраивать сетевую инфраструктуру предприятия и хотят закрыть потенциальные бреши кибербезопасности.

Информационные системы упрощают работу современных организаций, но вместе с этим открывают новые уязвимости для хакерских атак. Бизнес отвечает на такие угрозы обучением сотрудников, совершенствованием IT-инфраструктуры и удалением компрометирующей информации, которая уже попала в открытый доступ.

Что такое кибератака

Информационная атака — любое несанкционированное действие, с помощью которого злоумышленники получают доступ к сетевой инфраструктуре компании. В зависимости от задачи они могут использовать вирусы, социальную инженерию, хакерскую атаку на серверы предприятия и средства защиты. Цель кибератаки — украсть конфиденциальную информацию или нарушить работу сервиса, чтобы скомпрометировать конкурента или получить выкуп.

Согласно исследованию Jet CSIRT, в 2023 году более 90% компаний сталкивались с утечкой данных — их могли использовать для несанкционированного доступа к ресурсам предприятия. А у 72% обнаружили критические уязвимости защиты периметра — границы, которая отделяет внутреннюю сеть от интернета. С ними хорошо знакомы киберпреступники: используя известные эксплойты, проникнуть за внешний периметр смогут даже новички.

Проблема безопасности касается и небольших предприятий, и крупных концернов. Например, в течение 2023 года киберпреступники украли с серверов «Ашан», «Леруа Мерлен», «Буквоед» и других компаний данные 20 миллионов человек. Ущерб в таких случаях составляет от 20 миллионов долларов, говорит исследование «РТК Солар». Эта сумма не включает репутационные потери, которые понесли бренды.

К несанкционированному доступу уязвимо каждое звено цепочки: от рядового работника до операционной системы сервера.

Социальная инженерия — один из самых эффективных инструментов кибератак. Чем больше данных по сотруднику находится в открытом доступе, тем проще составить портрет жертвы и подготовить сценарий атаки. С учетом развития ИИ такой портрет и вектор атаки формируют в автоматизированном режиме. Для этого достаточно передать вводную информацию математической модели, после чего алгоритм сформирует письмо и произведет рассылку.

Никита АндреяновТехнический директор Crosstech Solutions Group

Никита АндреяновТехнический директор Crosstech Solutions Group

Виды информационных атак

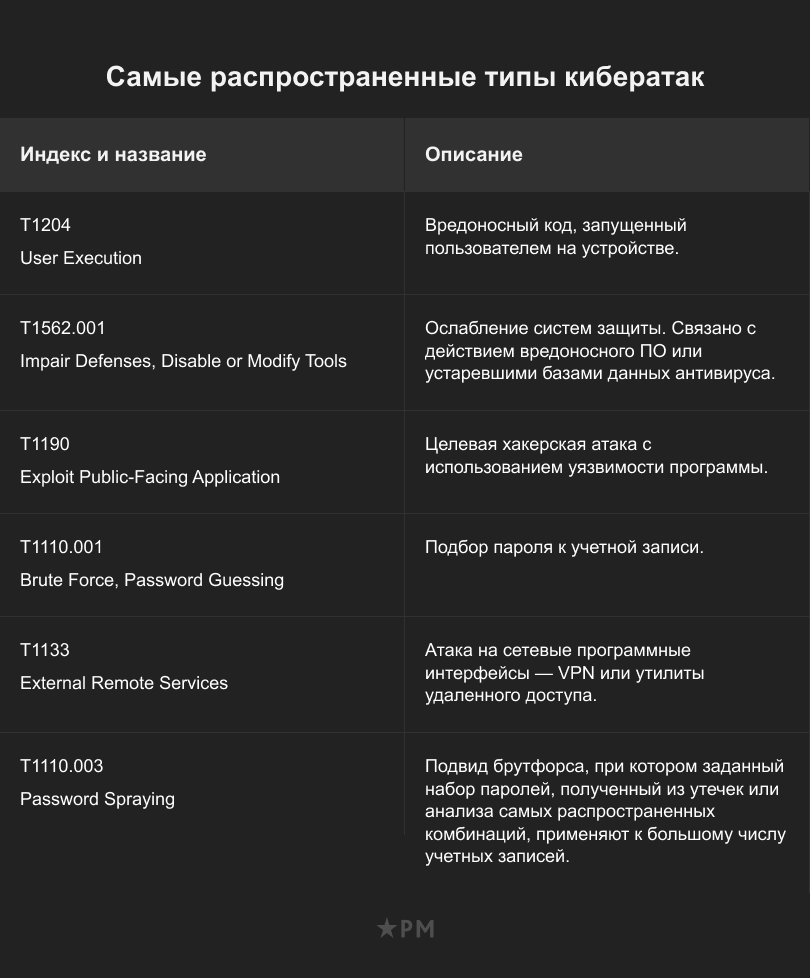

Некоммерческая организация MITRE классифицирует кибератаки по 10 категориям — в зависимости от того, какую технику используют злоумышленники. Примерно половина из них составляет реальный арсенал киберпреступника:

Но в целом разделение на типы кибератак условно и зависит в основном от инструментов, которые применяют злоумышленники. Рассмотрим самые популярные виды.

Вредоносные программы

Почти незаметный, но влияющий на работу организации вид атак — заражение компьютеров вирусами и установка троянских программ, которые собирают данные о действиях пользователей. IBM выделяют 6 типов вредоносного ПО:

- Трояны. Вирусы, которые маскируются под полезные программы или прячутся внутри легитимного ПО. Трояны создают на компьютере жертвы «окно» безопасности, через которое злоумышленник получает доступ к системным компонентам, перехватывает управление или устанавливает более сложные вирусы в обход средств защиты.

- Ransomware. Программа, которая шифрует файлы на локальном устройстве. Этот метод применяют для шантажа или PR-атак с целью очернить репутацию компании. IBM X-Force Threat Intelligence Index указывает, что ransomware — второй по распространенности тип кибератак, на него приходится 17% инцидентов безопасности.

- Scareware. Программы, которые выводят на экран поддельные сообщения, чтобы запугать жертву, заставить ее запустить зараженное ПО или передать нужные файлы мошеннику.

- Шпионское ПО. Тайно собирает личные данные, например, имена, пароли и номера банковских карт.

- Руткиты. Пакеты вирусных программ, которые открывают преступнику доступ к ОС на уровне администратора. Руткиты помогают обойти антивирусную защиту ОС.

- Черви. Самовоспроизводящийся вредоносный код, который автоматически распространяется между программами и подключенными устройствами.

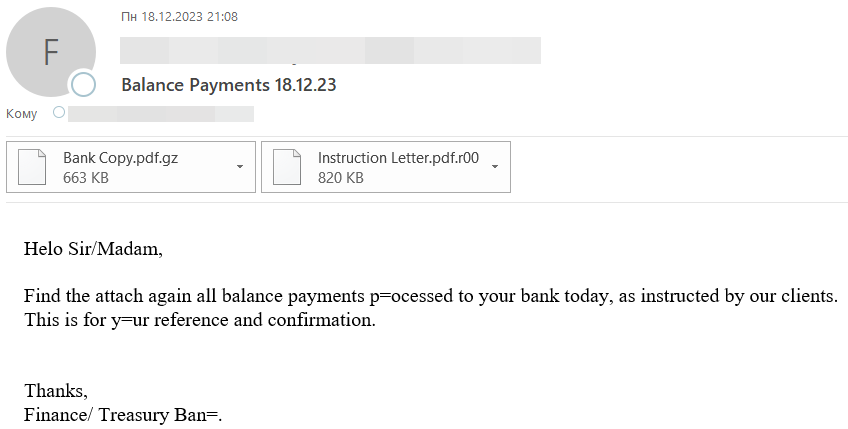

Фишинг

Вторая по распространенности причина утечек. Фишинговые атаки — это рассылка поддельных электронных писем или текстовых сообщений, которые содержат вредоносное ПО для кражи личных данных. Фишинговые сообщения маскируют под деловую рассылку крупных компаний, письма безопасности. Обычно они предлагают жертве перейти по гиперссылке на зараженный сайт или открыть вложение, которое запускает вирусный код.

К этому методу кибератак относят и «спирфишинг» — атаку на конкретного человека. Злоумышленники используют данные из открытых источников и социальных сетей, чтобы сделать письмо максимально убедительным. Обычно такие атаки направлены на руководителей — о том, как снизить подобные риски, мы писали в статье «Утечка персональных данных».

Самая распространенная практика по использованию ИИ в злонамеренных целях — дипфейки. Это подмена видео, голоса, биометрии. Для этих целей используют фото, голос и видео потенциальных жертв, после чего с помощью ИИ генерируют артефакты для кибератаки. Обход биометрии распространен в финансовом секторе.

Классический фишинг получил широкое распространение именно за счет ИИ. Это мошеннические звонки частным лицам, взломы крупных коммерческих компаний, фрод внутри госсектора. Никита АндреяновТехнический директор Crosstech Solutions Group

Никита АндреяновТехнический директор Crosstech Solutions Group

XSS

Cross-site scripting, или межсайтовый скриптинг — кибератака через внедрение вредоносного кода в веб-страницу или приложение. Когда пользователь открывает сайт, код автоматически запускается в браузере, похищает данные, открывает фишинговую страницу или перенаправляет трафик злоумышленнику.

DoS и DDoS

Если главная цель кибератаки — нарушить работоспособность сервера, хакеры могут ограничить доступ к ресурсу через DoS-атаку. В ходе атаки преступники отправляют на сервер множество «мусорных» запросов и перегружают его вычислительные мощности. Из-за этого клиенты не могут получить доступ к услугам.

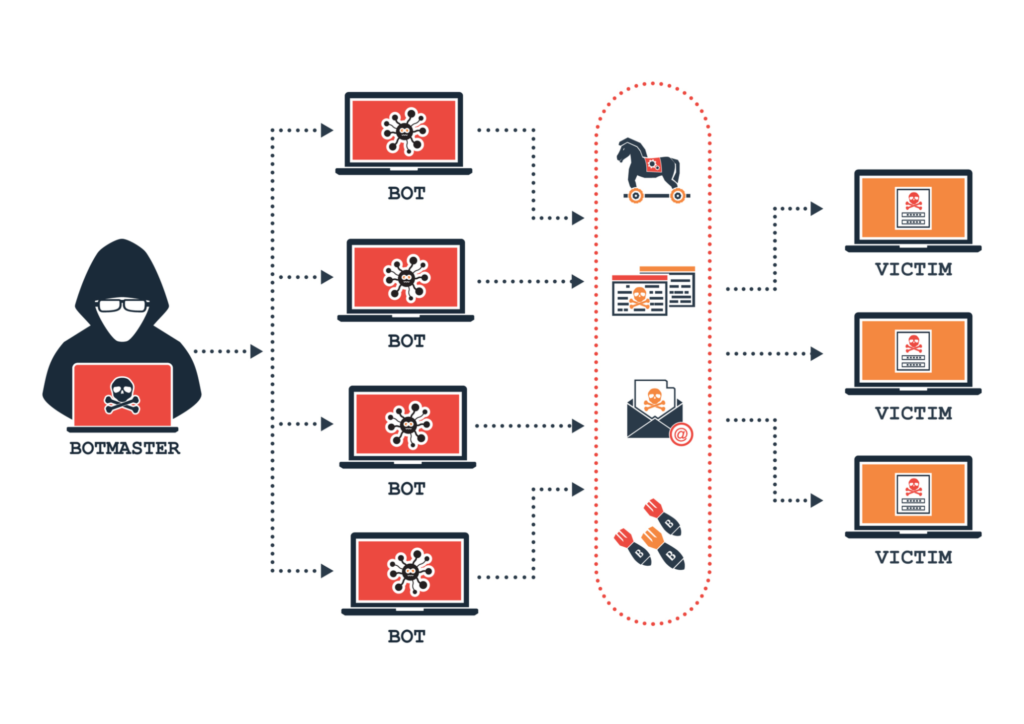

Традиционные DoS-атаки направляют запросы из одного источника — их легко отражают штатные сервисы безопасности. DDoS-атаки проводят через ботнеты — рассредоточенные сети зараженных устройств. За счет этого DDoS сложнее отражать стандартными средствами защиты.

Взлом цепочки поставок

Иногда слабым местом в механизме безопасности оказываются разработчики программ. Если у преступников есть доступ к ресурсам разработчика, пользователи получают вредоносное ПО с официальным дистрибутивом или обновлением.

В 2015 году хакеры атаковали китайских разработчиков iOS-приложений, взломав инструментарий XCode. Программы, собранные в скомпрометированной версии XCode, попали в App Store, а затем и на пользовательские устройства.

Ботнеты

Некоторые виды вирусов подключают зараженный компьютер к ботнету и используют его мощности для последующих атак, рассылки спама или добычи криптовалюты, снижая производительность рабочих станций и компрометируя их адреса.

Ботнетами заражают все, что подключено к интернету: от компьютеров и смартфонов до приборов видеонаблюдения и умных колонок. В большинстве случаев владелец не догадывается, что ботнет захватил его устройства, поскольку не все они оснащаются средствами защиты.

MitM

Метода Man-in-the-middle, или «человек посередине», направлен на перехват сообщений или сервисных данных между клиентом и сервером. Чаще всего кибератаки типа MitM проводят через публичные сети Wi-Fi с низким уровнем безопасности. Уязвимости подвержены сервисы, которые передают пакеты в незашифрованном виде.

С помощью метода MitM угоняют пользовательские аккаунты — для этого не нужно знать логин или пароль. В процессе передачи пакетов злоумышленник подменяет своим IP-адресом пользовательский, заставляя сервер думать, что он прошел аутентификацию. Самый простой способ защиты от MitM-атаки — цифровая гигиена.

Внедрение кода SQL, или SQL-инъекция

SQL-инъекция — внедрение вредоносного кода в приложение. Все наши учетные записи хранятся в базах данных, для работы с которыми используют язык запросов SQL. И когда мы вводим логин и пароль в веб-форму, она сверяет данные с базой — если они совпадают, авторизация проходит успешно.

Но дело в том, что в веб-формы можно внести любые данные, чем пользуются киберпреступники. Они вводят вредоносный код, SQL-инъекцию, через открытые поля, например, строку поиска или окно логина. Это позволяет завладеть доступом к базе данных и конфиденциальной информации, установить в БД вредоносное ПО или даже уничтожить ее.

Часто первым шагом к кибератаке становится утечка информации, из которой злоумышленники получают необходимые для взлома данные.

Как распознать кибератаку

Вирусы редко выдают свое присутствие сразу — чаще всего о заражении узнают по косвенным признакам:

- Аномалии в работе устройства. Файлы пропадают с накопителя или оказываются поврежденными. Система перенаправляет пользователя на неизвестные сайты, подменяя ссылки. Отсутствует доступ к ресурсам безопасности и производителей антивирусов.

- Низкая производительность. Устройство тратит ресурсы системы на обработку вредоносного ПО. Это не всегда получается заметить через мониторинг, поскольку многие ресурсоемкие вирусы приостанавливают свою работу, когда пользователь запускает диспетчер задач, антивирус или другую утилиту безопасности. О вредоносной нагрузке можно судить, например, по низкой скорости работы и повышенной температуре процессора.

- Активность запросов на сервере. Сайт получает аномальное количество запросов. В случае DoS-атаки все запросы приходят с одного адреса. Если злоумышленники организуют DDoS-атаку через ботнет, запросы приходят с разных IP.

Если механизм атаки известен, система защиты обнаружит угрозу до того, как посторонний завладеет доступом к локальному хранилищу и данные попадут в сеть. Для этого используют мониторинг сетевой активности.

Предприятия малого и среднего бизнеса чаще всего сталкиваются с типовыми видами угроз, распознать которые помогают автоматизированные системы информационной безопасности:

- Системы управления информацией и событиями безопасности (SIEM). Централизуют и отслеживают оповещения от систем обнаружения вторжений (IDS), систем обнаружения и нейтрализации атак на конечные точки (EDR) и других автоматизированных систем.

- Платформы анализа (TIP). Собирают данные и уведомляют службу безопасности о потенциальных рисках.

- Антивирусные программы. Сканируют компьютер пользователя в реальном времени и автоматически удаляют выявленные вирусы.

- Процессы проактивного поиска. Помогают обнаружить скрытые киберугрозы, включая APT (современные постоянные угрозы), которые относят к самому высокому классу опасности.

В 2024 году продолжают лидировать средства защиты с применением искусственного интеллекта и машинного обучения. Они автоматизируют сбор сведений, улучшают систему обнаружения, реагируют на инциденты, развивают адаптивную безопасность.

Никита АндреяновТехнический директор Crosstech Solutions Group

Никита АндреяновТехнический директор Crosstech Solutions Group

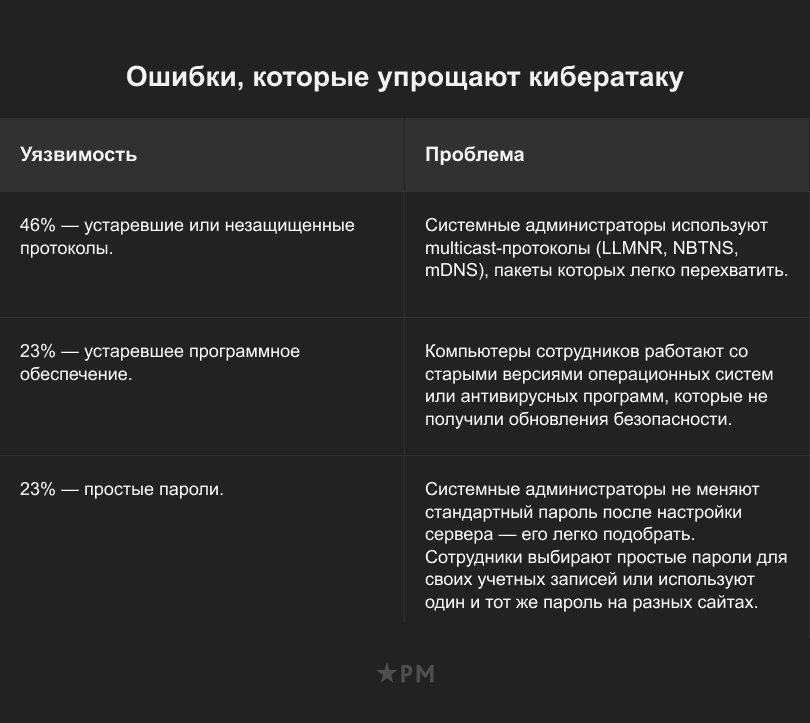

Как защититься от кибератак

Чем крупнее и успешнее компания, тем больше внимания она привлекает, поэтому полностью защитить IT-инфраструктуру невозможно. Но можно снизить вероятность успешных атак. Для этого необходимо работать с каждым звеном цепочки кибербезопасности. Это цифровая грамотность на уровне сотрудников, своевременное обновление программного обеспечения на уровне системных администраторов и безопасные протоколы связи на уровне серверов.

Вот несколько пунктов, которым стоит уделить внимание:

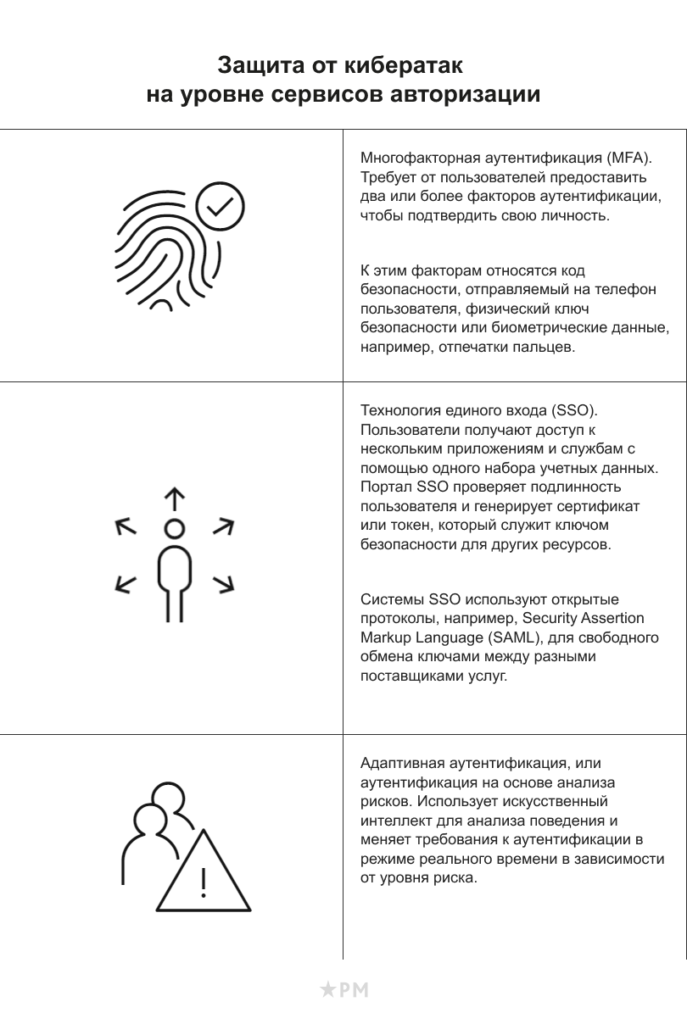

Идентификация и доступ

Цель систем авторизации — предоставить пользователю нужные права и обезопасить аккаунты от несанкционированного доступа. Понятия идентификации, аутентификации и авторизации не тождественны:

- Идентификация проверяет, что данные об аккаунте есть на сервере.

- Аутентификация сравнивает данные авторизации с теми, которые хранит сервер.

- Авторизация выдает пользователю права на основе его роли.

Традиционно для этого используют связку из логина и пароля. Пройдя авторизацию, пользователь получает токен, или цифровой ключ, который хранит браузер. Токен говорит сайту о том, что аутентификация пройдена. Чтобы угнать личный аккаунт пользователя, не нужны логин и пароль — достаточно токена.

Современные системы авторизации используют защитные механизмы, которые не дают злоумышленникам воспользоваться украденными логином и паролем в процессе кибератаки. Но безопасность цифрового ключа лежит на плечах человека, который им владеет.

Для кражи токена злоумышленники применяют фишинговые страницы и вредоносные расширения для браузера. Чтобы повысить безопасность учетной записи, избегайте неизвестных сайтов. Проверяйте адрес отправителя, открывая вложения в электронных письмах.

Контроль рисков

Мероприятия по мониторингу рисков помогают предприятию найти слабые места в кибербезопасности. К ним относятся социальные, программные и аппаратные уязвимости, например:

- рабочие устройства на основе процессоров, уязвимых к атакам Spectre;

- устаревшие и уязвимые протоколы;

- роутеры потребительского уровня без интегрированных средств защиты;

- неосторожное использование корпоративных и личных аккаунтов;

- работа в публичных сетях, например, в кафе.

Использование интегрированных систем

Инструменты, которые собирают данные об угрозах, каталогизируют их и выполняют контроль рисков. Например, SIEM и XDR собирают логи брандмауэров, систем обнаружения кибератак и защиты конечных точек, чтобы мониторить события информационной безопасности в реальном времени.

Пентестинг

Хакеров, которые работают на бизнес, называют пентестерами. Они проводят «учебную» кибератаку и выявляют слабые места инфраструктуры. В зависимости от задачи пентестеры «атакуют» аппаратные узлы, работают в программной среде, анализируют программное обеспечение компании. Подробнее об этом методе тестирования мы писали в статье «Как стать пентестером».

Облака

Разные провайдеры облачных услуг по-разному решают вопросы информационной безопасности:

- Хостинги энтерпрайз-уровня. Создают защищенную среду для сайта или сервиса компании. Компании не нужно обслуживать сервер и формировать безопасность периметра самостоятельно.

- Облачные системы информационной безопасности. Антивирусы и брандмауэры, которые не дают вредоносному ПО распространиться и фильтруют трафик в реальном времени.

- Системы управления учетными записями (IAM). Отвечают за централизованную аутентификацию пользователей. Провайдеры облачных IAM берут на себя программную безопасность продукта — предприятию остается интегрировать готовое решение в свою инфраструктуру.

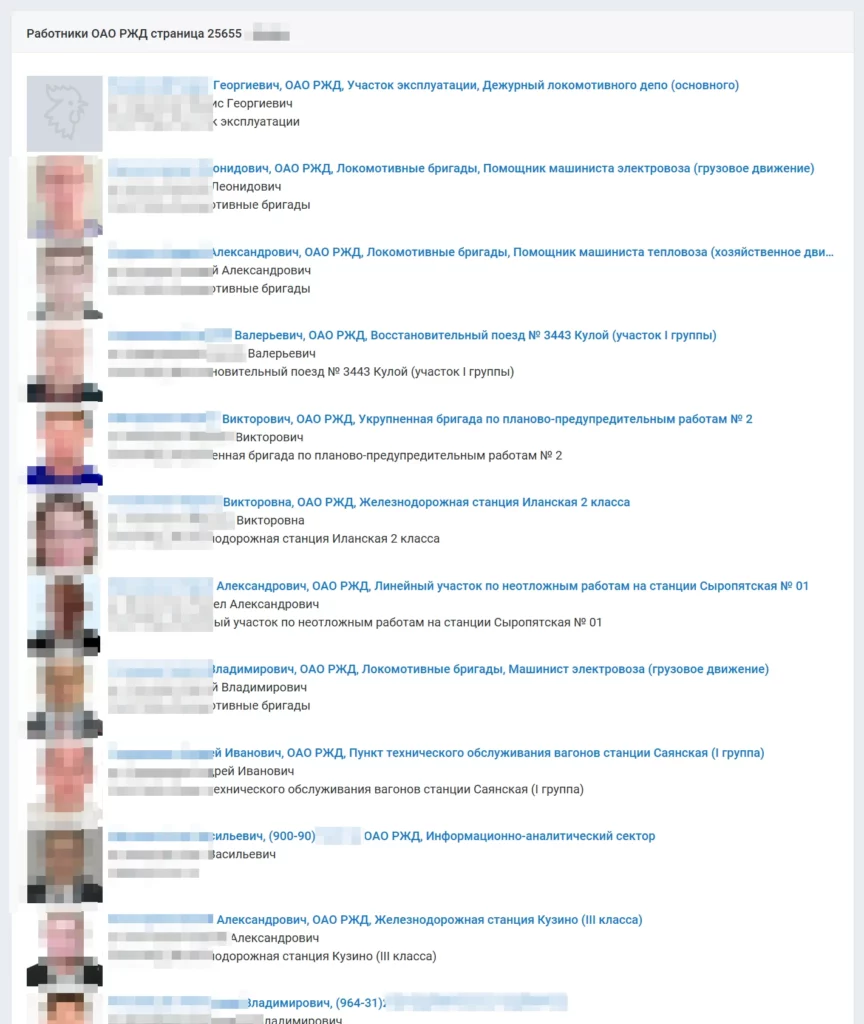

Удаление информации

Действия сотрудников — самая распространенная причина утечек. Чтобы выйти на потенциальную жертву, киберпреступники проводят «разведку», анализируя открытые источники: посты в социальных сетях, публикации в СМИ, открытые переписки.

Удаление информации снижает количество таргетированных атак, помогая бизнесу обезопасить своих сотрудников. Хакеры не смогут выявить «болевые точки» и использовать социальную инженерию — без этого кибератака окажется в несколько раз сложнее.

Известные случаи утечек данных

Сегодня инструменты для взлома корпоративных и персональных компьютеров доступны киберпреступникам в виде сервисов. Разработчики вредоносного ПО предлагают напрокат программы-вымогатели или шпионские утилиты для обхода систем безопасности.

Количество информационных атак с каждым годом растет, их методы становятся все более изобретательными. Число инцидентов безопасности увеличивается на 10–20% ежегодно — только в первом квартале 2024 года было зарегистрировано 9 478 случаев, сообщает ресурс IT Governance.

«Российские железные дороги»

С 2022 года ресурсы РЖД подвергались кибератакам дважды. Злоумышленникам удалось нарушить работу сайта и приложения компании при помощи массированной DDoS-атаки. В феврале 2022 года сбой продлился несколько часов; в июне 2023 года злоумышленникам удалось парализовать сетевые компоненты РЖД на двое суток, в течение которых пользователям был полностью закрыт доступ к ресурсу.

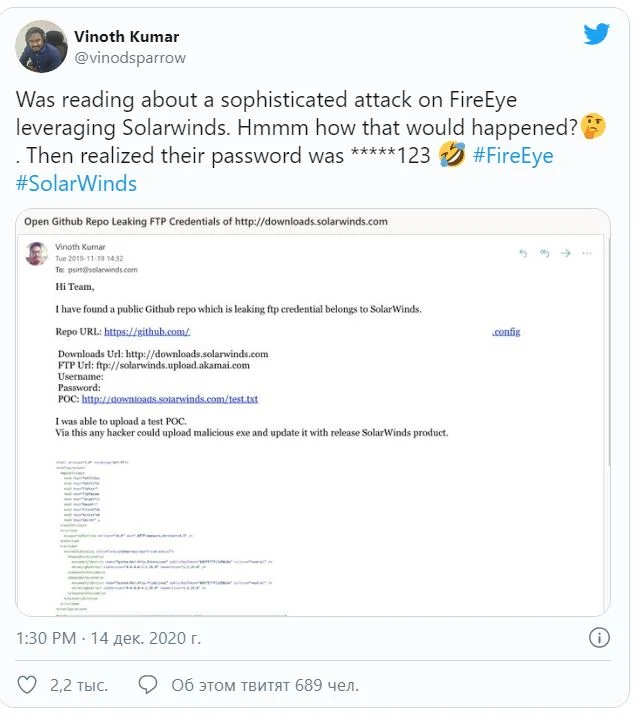

SolarWind

Яркий пример информационной атаки в корпоративном сегменте — компрометация сервиса SolarWind в декабре 2020 года. Группировка киберпреступников REvil больше года готовилась к взлому инфраструктурной программы, которой пользуются тысячи клиентов SolarWind. В результате хакерской атаки была скомпрометирована безопасность более 17 000 компаний, в том числе и облачных провайдеров, а злоумышленники завладели данными корпоративных пользователей.

Microsoft

В сентябре 2023 года Microsoft по ошибке выложила в открытый доступ крупный датасет, который содержал ключи шифрования, пароли и 30 000 внутренних писем. Компания понесла репутационные потери; репозиторий GitHub получил обновленный механизм мониторинга, который проверяет загруженные программы на наличие чувствительных данных.

Mailchimp

В январе 2023 года хакеры провели успешную атаку на Mailchimp — крупный корпоративный сервис почтовой рассылки. Хакеры обманом завладели учетной записью одного из сотрудников. Несанкционированный доступ удалось обнаружить только после того, как преступники загрузили вредоносное ПО и угнали 133 аккаунта пользователей.

Чек-лист: как защитить свои данные

Кибербезопасность затрагивает каждого работника организации: чем меньше он уязвим, тем ниже вероятность успешной атаки на предприятие. Простые правила помогут защитить данные:

- Используйте разные пароли для каждого сайта и учетной записи. Даже если одну из них взломают в ходе массовой кибератаки, злоумышленники не смогут использовать данные для информационной атаки на другие ресурсы. Если пароль содержит от 12 символов, его невозможно подобрать брутфорсом.

- Включите двухфакторную аутентификацию. Это обезопасит личный аккаунт, когда его данные будут скомпрометированы. Например, если логин и пароль попадут в руки посторонних по вине поставщика услуг.

- Остерегайтесь фишинговых атак. Проверяйте адреса отправителя, ссылки и расширения приложенных файлов.

- Обновляйте рабочие программы. ОС и веб-браузеры оснащены встроенными средствами защиты, которые непрерывно «тренируют» для борьбы с новыми типами вирусов.

- Проверьте права доступа приложений. Даже программы из официальных сторов могут выполнять вредоносные действия. Чтобы повысить защиту личных данных, ограничьте непроверенным приложениям доступ к камере, списку контактов, файлам.

- Используйте антивирусные программы. Они защитят компьютер от информационных атак на уровне пользователя.

- Используйте безопасное соединение. При работе с корпоративными аккаунтами убедитесь, что подключение идет через протокол HTTPS.

- Избегайте публичных Wi-Fi. Если нужно выйти в сеть через открытую точку доступа, используйте VPN с функцией шифрования.

- Будьте внимательны к тому, чем делитесь в сети. Закройте страницы в социальных сетях и не публикуйте данные, которые могут использовать для целевой атаки на вашу личность.

- Используйте Lockdown Mode, если телефоном могут завладеть посторонние. Злоумышленники не смогут разблокировать телефон при помощи биометрии — понадобится пароль.

Часто задаваемые вопросы

Чтобы наш контент был достоверным и вы могли полагаться на него в своих решениях, эксперты проверили статью на актуальность. Как мы создаем и проверяем контент