OSINT: как узнать о человеке все, не нарушая закона

Чтобы наш контент был достоверным и вы могли полагаться на него в своих решениях, эксперты проверили статью на актуальность. Как мы создаем и проверяем контент

Джеймс Бонд вычислял врагов, используя хитроумные гаджеты, а Штирлиц умело втирался в доверие и выведывал важные сведения. Чтобы собрать информацию о человеке экологично и легально, никакие секретные технологии сегодня не нужны. Мы сами делимся ей в интернете и социальных сетях: выкладываем фотографии, указываем геолокацию, загружаем файлы.

В этой статье рассказываем, чем полезна OSINT, для кого эта технология и как защититься от нежелательного вторжения в частную жизнь. А также делимся реальными примерами и инструментами, чтобы узнать о человеке больше, не выходя за рамки закона.

Что такое OSINT-разведка

OSINT (от англ. Open Source Intelligence — разведка по открытым источникам) — законное получение информации из любых общедоступных каналов; разведывательная дисциплина. Технологию применяют в журналистике, пентестинге, при анализе данных, в расследовании преступлений, бизнесе, чтобы изучить конкурентов, и в обычной жизни. Допустим, вы решили купить автомобиль и хотите узнать больше информации о его владельце. Вы находите его в соцсетях и видите, на какие группы он подписан, какие фото выкладывает, кто у него в друзьях.

Источниками могут служить статьи в СМИ, телевизионные и радиопередачи, архивные данные и библиотеки. Однако в последнее время сведения чаще ищут в интернете: в онлайн-публикациях, пресс-релизах, соцсетях, сообществах, учетных записях, реестрах.

Для чего используют эту технологию

OSINT-разведку применяют в следующих сферах:

- Кибербезопасность. Разведка на основе доступных источников помогает выявить уязвимости сайтов и ИТ-систем, чтобы предотвратить утечку данных. Если она уже произошла, можно выяснить, кто получил данные.

- Журналистика. В этой сфере OSINT нужна для проведения расследований (политических, криминальных) или для поиска фактов о жизни селебрити.

- Бизнес и работа. Компании могут применять OSINT для изучения конкурентов, а службы безопасности — для проверки соискателей.

- Разведка и службы безопасности. OSINT помогает ФСБ, ЦРУ, MI6 узнать о возможных терактах или операциях преступных группировок. Полиция и частные детективы применяют технологии разведки на основе открытых источников, чтобы получать сведения о преступниках или раскрывать дела.

- Мошенничество. Злоумышленники применяют OSINT для поиска в открытом доступе информации о потенциальной жертве: адреса, телефонного номер, банка, в котором хранятся средства. Эти данные они используют, чтобы получить незаконную выгоду.

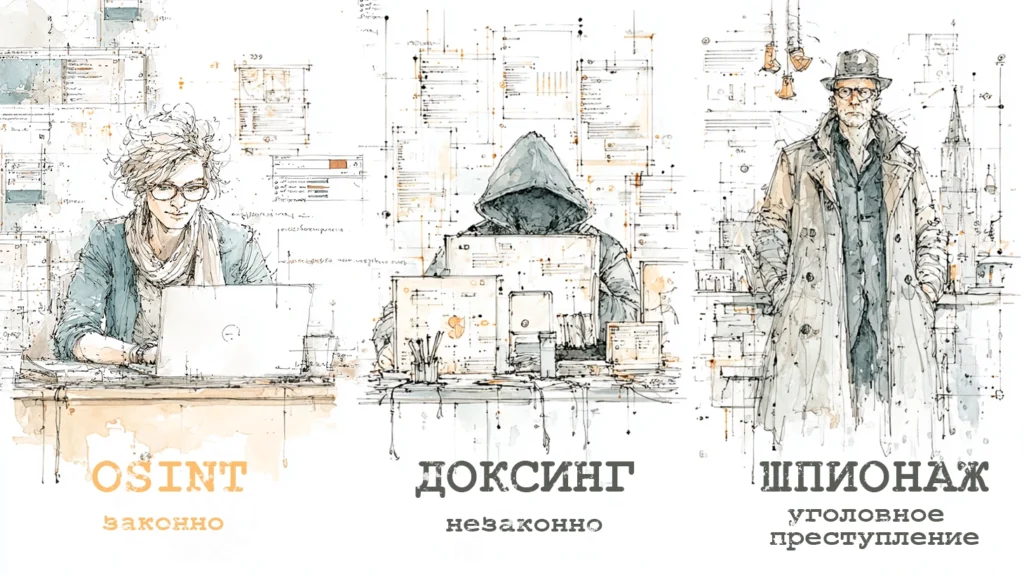

Чем отличается от шпионажа и доксинга

Доксинг — это поиск информации, а также ее распространение без согласия человека. Сведения получают из анализа открытых источников. Доксеры могут найти ваши компрометирующие фото в интернете или другие данные, уличающие вас в неподобающем поведении. А затем через шантаж злоумышленники будут пытаться получить личную выгоду. Например, потребуют выкуп в обмен на неразглашение порочащей информации. Подробнее о доксинге и о том, как от него защититься, мы рассказали в этом материале.

Шпионаж предполагает незаконное получение сведений. Мониторить новости и посты могут все, вопрос в том, где и как они используют эту информацию. Проверить данные о человеке или ситуации в вашем районе — можно; передавать сведения иностранным службам — госизмена. Эти нарушения регулируются статьями 275 и 276 УК РФ. Например, в апреле текущего года россиянина обвинили в шпионаже и госизмене за передачу СБУ информации о частичной мобилизации, общественно-политической обстановке, уровне экономической и продовольственной безопасности Калининградской области по статье 275.1 УК (государственная измена).

Для наглядности собрали критерии, по которым отличаются эти методы получения информации:

Как провести информационную разведку

На бытовом уровне разведка предполагает поиск в любых источниках: через поисковые системы, социальные сети, по изображениям, метаданным, государственным базам данных и даже репозиториям.

Профессиональная разведка включает пять этапов:

- Подготовка — определение целей и источников поиска. Например, если журналист готовит расследование, сначала нужно определить, какие именно данные искать, о ком/чем и для чего. Далее необходимо выбрать источники, среди которых:

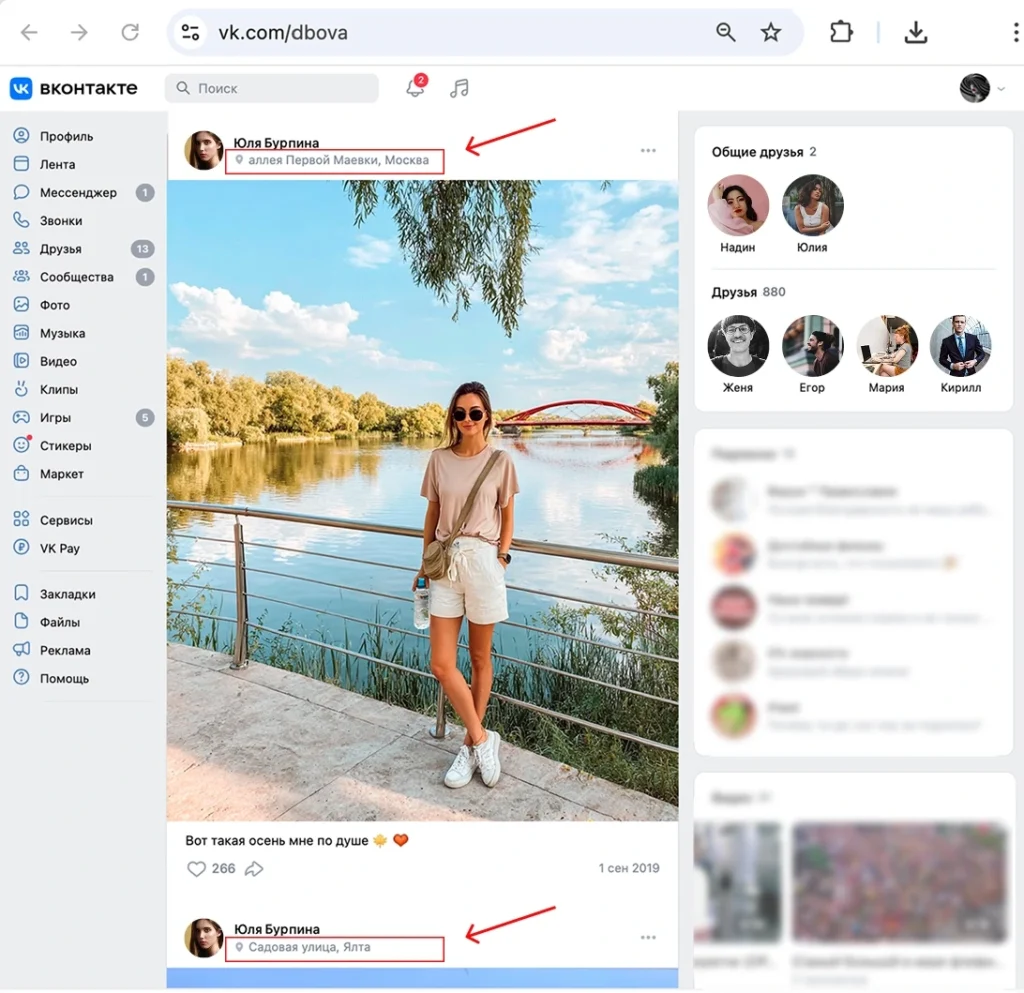

- Социальные сети. Пользователи сами выкладывают много информации о себе: фотографии, локации, интересы, музыкальные предпочтения, друзья.

- Поисковики. Можно воспользоваться обычным поиском через Google или Яндекс. Этот метод подходит, чтобы «пробить» телефонный номер звонившего или проверить надежность контрагента по реквизитам.

- Утечки данных и обнаружение уязвимостей. Это пограничные способы, которыми часто пользуются мошенники, чтобы узнать личные данные потенциальной жертвы или взломать сайт.

- Сбор сведений — сбор статей, публикаций и другой информации вручную или автоматизированными способами.

- Систематизация — информацию обрабатывают, удаляя неточные сведения и дубли. В интернете одну и ту же статью могут опубликовать бесконечное количество раз — чтобы подготовить ее к работе над расследованием, сначала нужно избавиться от повторений и провести фактчекинг.

- Проверка данных. Убедиться в достоверности данных можно следующими способами:

- Проверка по нескольким источникам. Например, телефон организации можно проверить на нескольких сайтах.

- Проверка по сервисам архивации. Если человек меняет о себе какие-то сведения в интернете, изменения можно посмотреть в сервисе Wayback Machine, где хранятся копии веб-страниц.

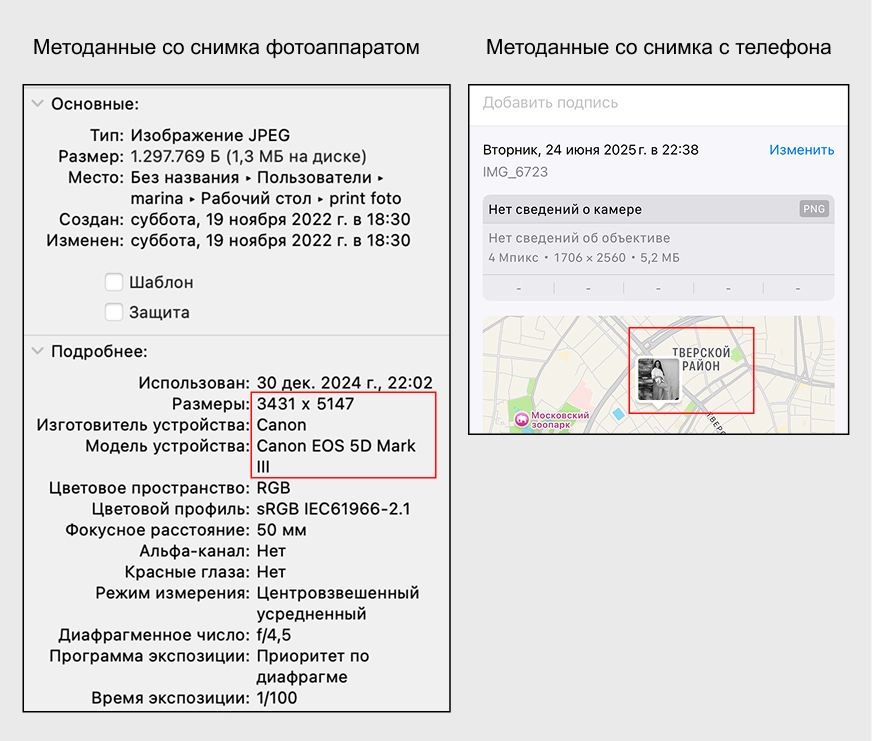

- Использование метаданных. По метаданным фото и видео можно понять дату, время съемки, локацию, модель камеры. Однако ряд сервисов, например WhatsApp, удаляет метаданные в процессе загрузки файлов.

- Анализ — поиск закономерностей и систематизация (составление таблиц, отчетов, схем и майндмэпов). Например, цель расследования — уличить чиновника во взятке и доказать нерациональное расходование средств. Тогда закономерностью могут стать родственные связи между чиновником и подрядчиком, который получил тендер на строительство дороги без соответствующего опыта. Журналист Нестор Эспиноса из El Colombiano с помощью OSINT проверил аккаунт колумбийского псевдонаучного центра. Выяснилось, что проправительственная организация регулярно получала госконтракты от структур, лояльных мэру Медельина. Затем журналист установил, что за этим аккаунтом стоит чиновник, ранее назначенный губернатором, а сам центр получил десятки миллионов песо на сомнительных условиях. Эти связи указали на коррупционную схему, связанную с окружением президента страны Густаво Петро.

- Распространение и интерпретация результатов — подготовка и публикация отчетов.

Какую информацию можно пробить

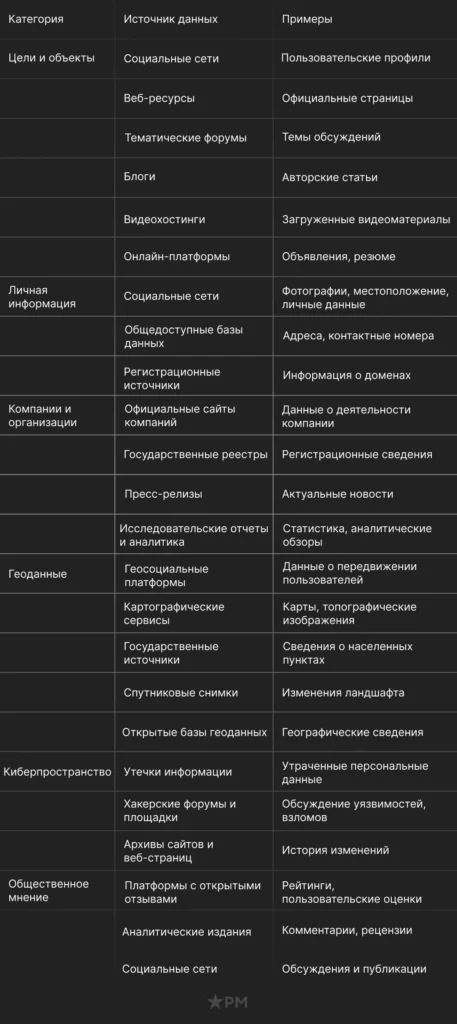

Разведка на базе открытых источников дает доступ к следующим категориям информации:

Где применяется OSINT: примеры расследования от наших экспертов

Согласно исследованиям, 80–90% всей разведывательной информации, которую получают западные спецслужбы и правоохранительные органы, поступает из доступных источников и только 10% — от агентов. OSINT играет важную роль в государственных структурах, но также находит применение в частном секторе. Этот метод помогает получать преимущества перед конкурентами, выявлять слабые места в системах безопасности и лучше понимать целевую аудиторию.

Наши эксперты часто применяют методы открытой разведки на работе и в личной жизни. Вот их истории:

Как «пробить» водителя BlaBlaCar, чтобы добраться до дома без приключений

Я живу на два города и часто езжу на BlaBlaCar, потому что расписание автовокзалов обычно не подходит. Ездить с незнакомцем часто некомфортно, а когда ты девушка — еще и страшно, ведь ты первый раз видишь его.

Ульяна ПолянинаЭксперт по удалению информации

Ульяна ПолянинаЭксперт по удалению информации

Поэтому перед поездками я стала искать информацию о водителях, с которыми мне предстоит провести несколько часов в дороге. А потом выработала алгоритм проверки:

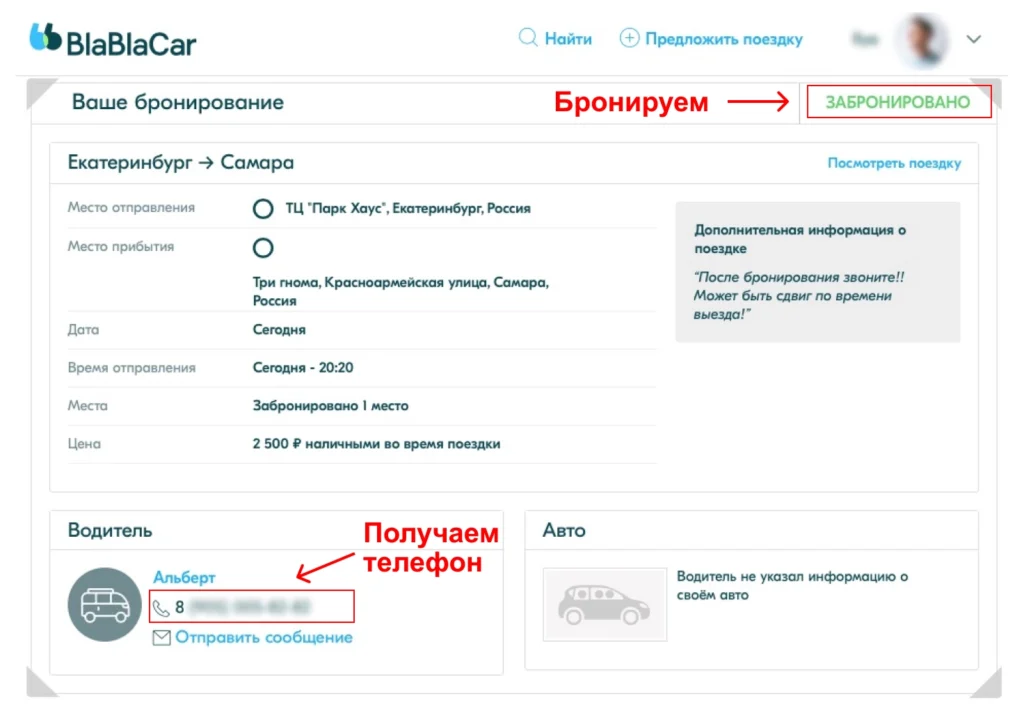

- Бронирую поездку — только после этого появляется номер телефона водителя.

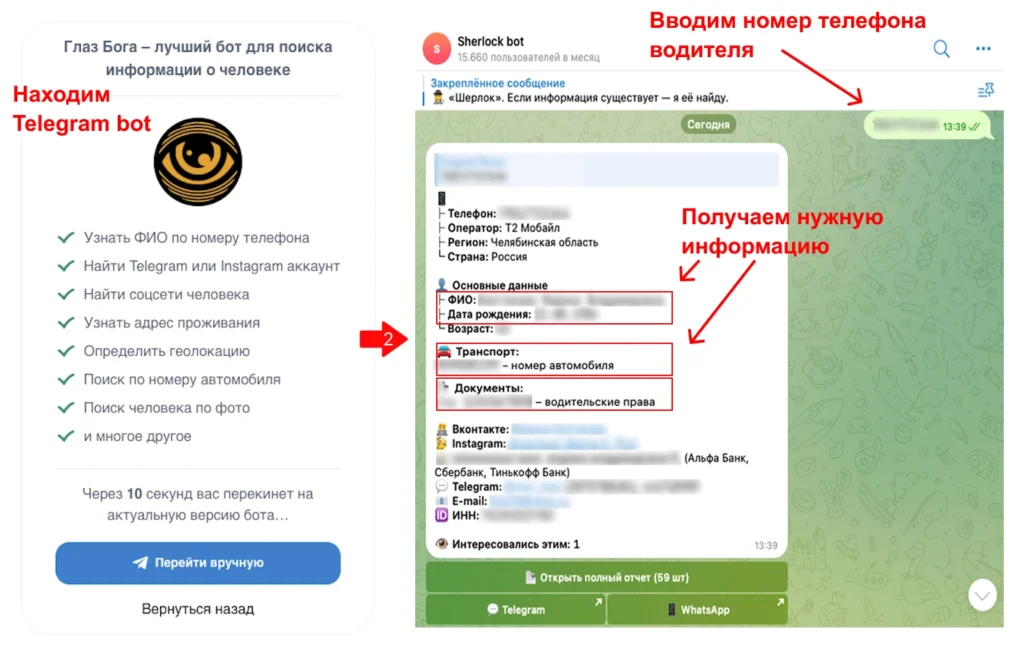

- Пробиваю номер через Telegram-бота — использую, например, Sherlock Bot. Там можно узнать ФИО, дату рождения, ИНН и часто даже серию и номер водительского удостоверения.

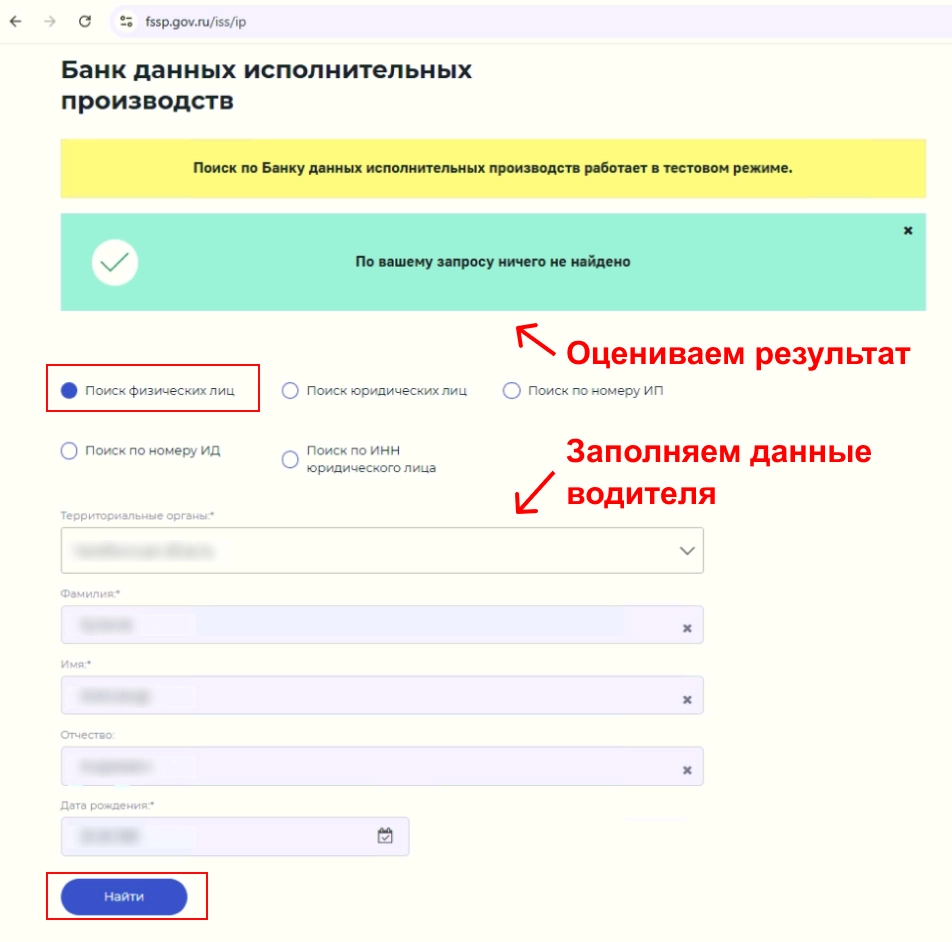

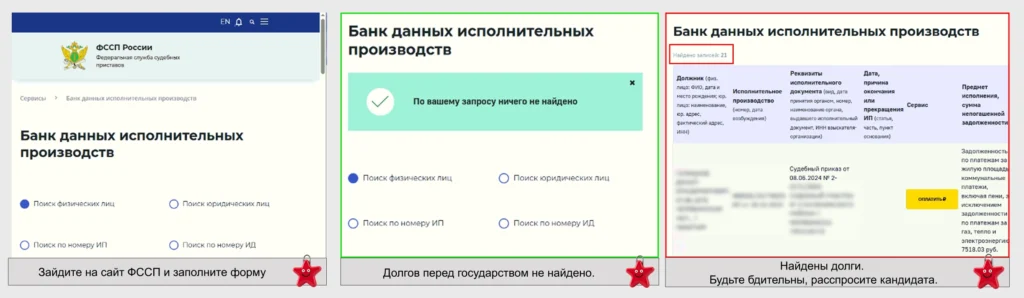

- Проверяю водителя на сайте ФССП — ввожу его ф.и.о. и дату рождения, чтобы посмотреть наличие долгов и штрафов. Я не вдаюсь в детали, но количество долгов и их регулярность могут насторожить.

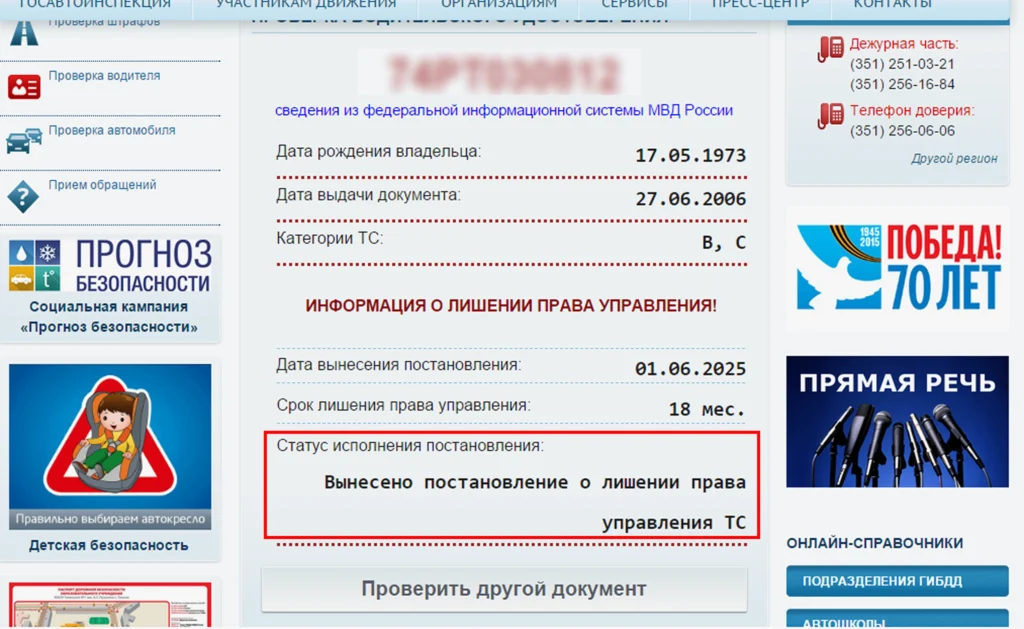

- Проверяю удостоверение на сайте ГИБДД — если бот выдал данные прав, ввожу их на официальном сервисе. Один раз увидела, что водитель был лишён прав — и сразу отказалась от поездки.

- Если водитель вызывает сомнения — например, кажется нетрезвым, — отправляю всю собранную информацию близким, которые ждут меня в точке прибытия.

Как работодателю проверить информацию о сотруднике

Моя знакомая работает рекрутером, и иногда я помогаю ей в проверке кандидатов. Это обычная практика — две трети работодателей проверяют соискателей перед собеседованием, но не все могут позволить себе отдельную службу безопасности. Тогда на помощь приходят открытые источники.

Елизавета ДомрачеваЭксперт по удалению информации

Елизавета ДомрачеваЭксперт по удалению информации

На момент проверки у нас были:

- ф.и.о. кандидата;

- дата рождения;

- город;

- номер диплома;

- номер телефона;

- ИНН и паспортные данные.

С этими данными можно узнать много информации: проверить адрес и подлинность документов, убедиться в порядочности кандидата и узнать больше о его интересах. Алгоритм проверки:

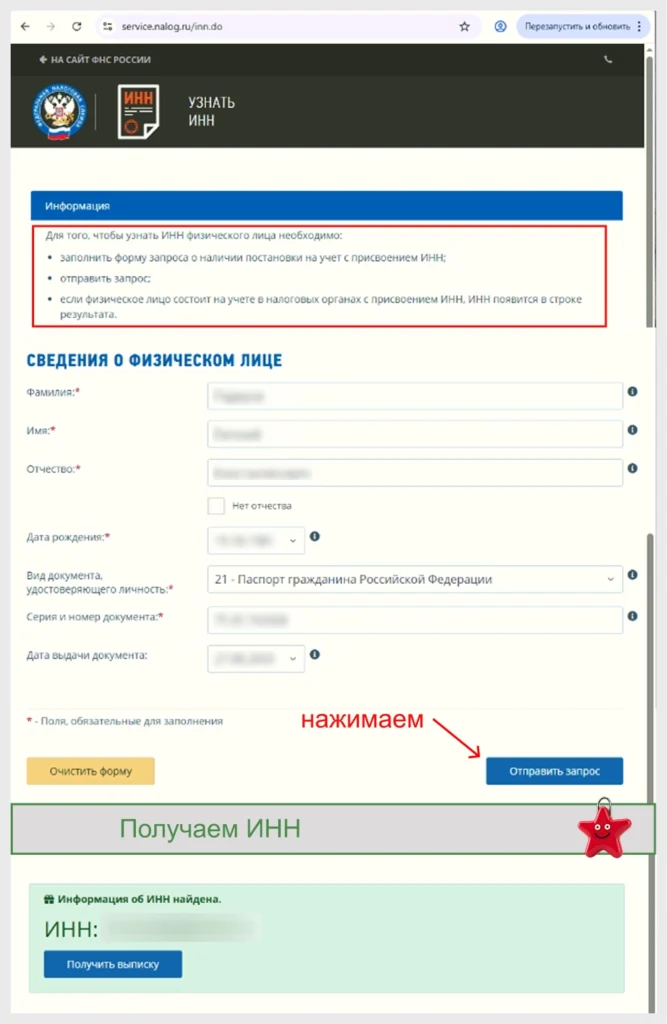

- Проверяем подлинность документов. Паспорт проще всего «пробить» через формы на Госуслугах, а ИНН — на сайте ФНС. Введите фамилию, имя, отчество, дату рождения и паспортные данные кандидата, и сервис покажет его ИНН. Диплом об образовании проверяем запросом в учебное заведение или в Рособрнадзор.

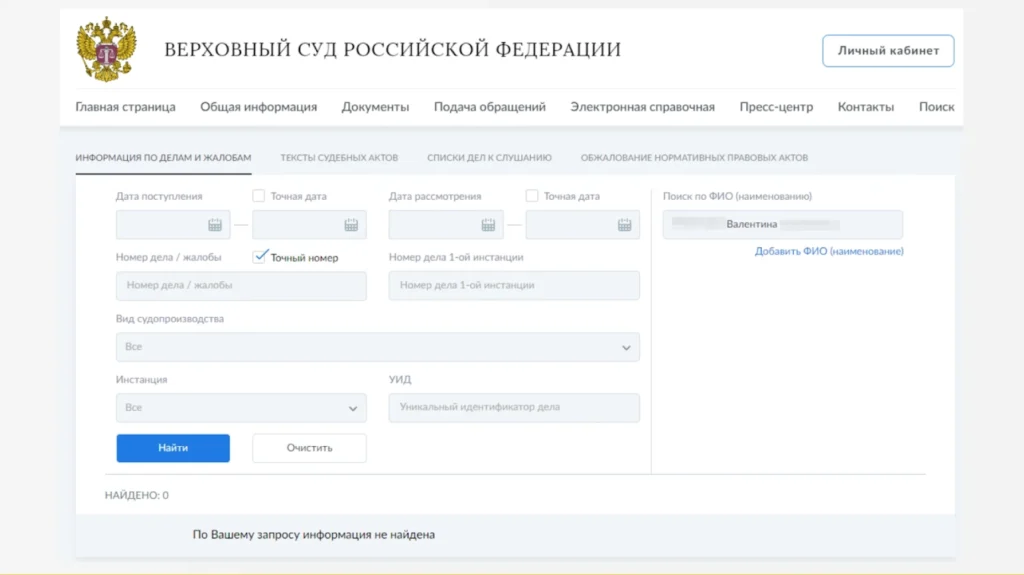

- Судимости (у кандидата или его близких родственников). Суды публикуют сведения о производствах, по ним можно проверить, выступал ли человек когда-нибудь истцом или ответчиком. Также есть открытые системы, в которых собрана информация по всем судебным инстанциям, например, СудАкт и Правосудие.

- Финансовое положение (вдруг кандидат банкрот или должник). Долги по исполнительным производствам проверяем на сайте ФССП. Если у кандидата есть неоплаченные штрафы и долги, база это покажет — потребуются ф.и.о. и дата рождения. Если он проходил процедуру банкротства, сведения о нем можно найти в этом реестре.

- Сведения с предыдущих мест работы. Заранее запросите у соискателя список контактов с прошлого места работы, чтобы навести справки. Обычно задают следующие вопросы:

- как работал;

- причина увольнения;

- обращения в ГИТ;

- как вел себя в коллективе;

- навыки;

- были ли штрафы и поощрения.

- Частная и личная жизнь. Рекрутеры исследуют соцсети потенциального сотрудника: в каких группах состоит, чем увлекается и пр. Одни делают это вручную, другие обращаются к Telegram-ботам. Однако боты, которые аккумулируют персональные данные, нелегальны.

- Некоторые организации проверяют всю семью кандидата: состоят ли он или близкие члены его семьи в сомнительных сообществах, криминальных/экстремистских группировках, связаны ли они с конкурирующим бизнесом. Хотя это нельзя указывать как официальную причину отказа, иначе это будет считаться дискриминацией.

Вот так мы за пару часов узнали о соискательнице все, что нужно, и убедились в ее благонадежности — работу она получила.

Вычислил недобросовестного подрядчика и вернул 1 миллион рублей

«Строитель забрал деньги и сбежал» — я видел много таких историй в интернете, но не думал, что окажусь в ней. Точнее, оказались мои родственники — они начали строительство дома и заключили договор со старым знакомым. Подрядчик не выполнил работы на 1 миллион и ушел. Несколько месяцев он обещал вернуть деньги, переадресовывал звонки на бухгалтера, но дело не двигалось — тогда я обратился к инструментам открытой разведки.

Игорь АрхиповРемувинг-инженер

Игорь АрхиповРемувинг-инженер

Я узнал, что этот строитель давно занимался сомнительными махинациями, собрал доказательства и потребовал вернуть деньги. Менее чем за неделю мне вернули всю сумму. Вот что я делал, чтобы вычислить мошенника:

- Во время переговоров (а точнее уговоров вернуть деньги) я узнал, что договор заключался через бухгалтера — она и получила наши деньги. Поэтому я начал «копать» в этом направлении.

- По номеру телефона бухгалтера через бота в Telegram-канале, который называют «глазом бога», я вычислил ее ф.и.о. и ИНН.

- На сайте ФССП я проверил долги бухгалтера, а на сайте Checko.ru — компании, в которых она значилась директором. Таких было несколько.

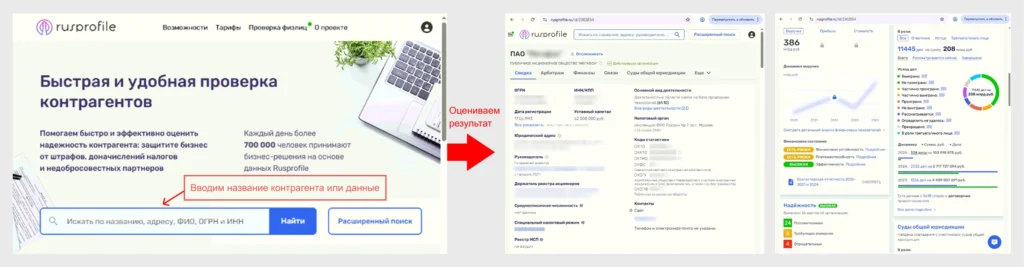

- На Rusprofile.ru я узнал, что компания, с которой мы заключали договор, зарегистрирована не на нашего строителя и даже не на бухгалтера, а на 21-летнюю девушку!

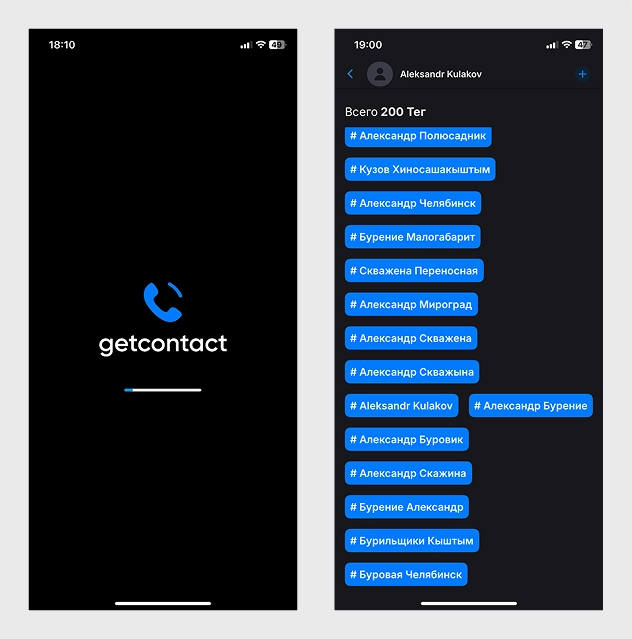

- Через Getcontact посмотрел, как номер записан у других людей в телефонной книге — в поисковой выдаче мне попались слова «модель», «танцы» и «*имя строителя* карта». То есть кто-то сохранял ее телефон для отправки денег.

- Бот в Telegram-канале нашел дополнительные сведения о девушке — фамилия и адрес совпадали с данными бухгалтера фирмы. Оказалось, что 21-летняя девушка, владелец компании, — это дочь бухгалтера, которую привлекали для заключения договоров.

- Всю найденную в сети информацию я задействовал во время разговора с бухгалтером — позвонил ей, сообщил о том, что доказательства у меня на руках. Женщина решила не эскалировать конфликт и вернула деньги за несколько дней.

Вот как OSINT помогает решать задачи в обычной жизни и на работе.

Как найти автора отзыва на Яндекс Картах за 2 шага

К нам часто обращаются за удалением отзывов на Яндекс Картах — иногда, чтобы удалить негатив, организации нужно найти автора и уладить конфликт, например предложить скидку или обмен товара. Обычно клиенту достаточно слов «Да, мы совершили ошибку, были неправы. Извините — мы готовы сделать *то-то* и *то-то*», чтобы он поменял мнение о компании и удалил негативный пост.

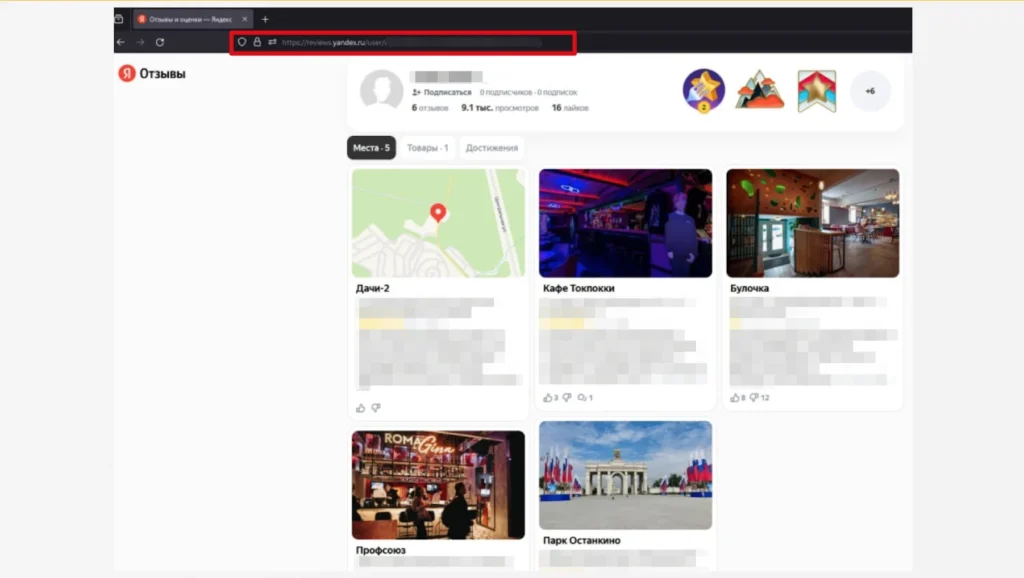

Бывает, что автор не был клиентом организации, а низкую оценку поставил по какой-то другой причине. В таких случаях мы помогаем организациям найти негативщика, чтобы разрешить проблему. И вот один из методов, которым мы пользуемся:

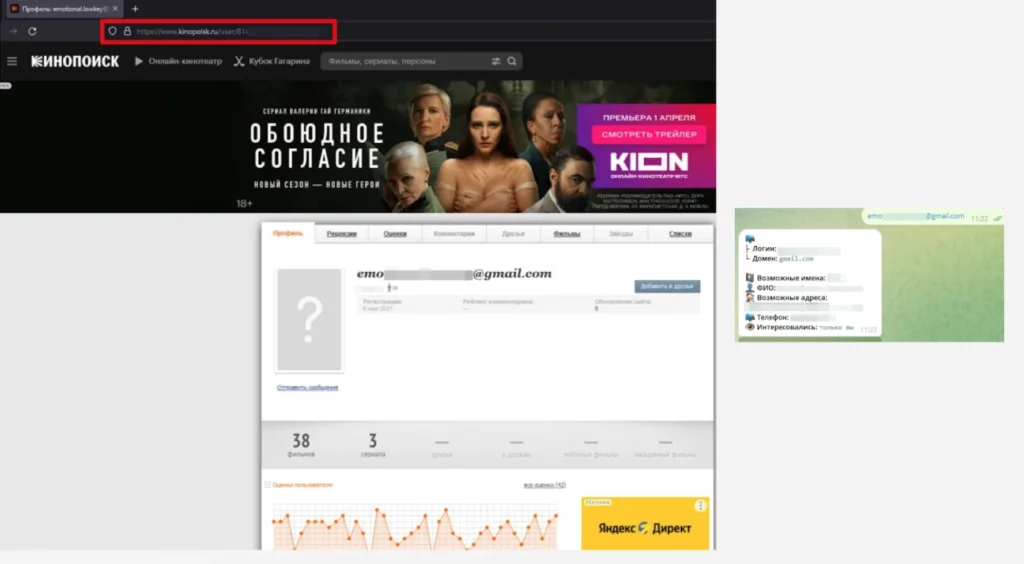

- Открываем страницу пользователя, оставившего отзыв, и заменяем в адресной строке ‘reviews.yandex’ на ‘kinopoisk’, другую часть оставляем без изменений.

- Переходим по получившейся ссылке — если человек пользуется Кинопоиском (а это бывает примерно в 60% случаев), откроется его страница в этом сервисе. На ней находим готовый email или логин, к которому нужно дописать ‘@yandex.ru’. А его проверяем в боте, о котором говорили выше.

Это один из десятков методов, которые мы используем. Для каждого удаления мы подбираем отдельный алгоритм в зависимости от ситуации. Поэтому пользователям советуем не пытаться самим решать конфликт, а сразу обратиться за удалением к специалистам, чтобы предотвратить риски эскалации и снизить репутационные издержки.

OSINT в сфере информационной безопасности организаций

Злоумышленники используют разведку для подготовки кибератак на организации — чем больше они соберут данных, тем успешнее будет атака. При этом около половины атак осуществляются через методы социальной инженерии. Киберпреступники изучают социальные сети сотрудников компании, профили в LinkedIn и на hh.ru.

Чтобы защититься от OSINT, крупные ИТ-компании применяют пентестинг — это тестирование на проникновение, которое помогает обнаружить угрозы и вовремя их исправить. Специалисты по кибербезопасности действуют как злоумышленники, используя серфинг в интернете, чтобы изучить слабые места организации. Это защищает систему от взлома.

В коммерческих и государственных организациях полезно развивать у сотрудников навыки работы с информацией, обучать анализу данных и повышать осведомленность о фишинге и социальной инженерии. Раз в полгода всем сотрудникам необходимо менять пароли на рабочих компьютерах и в сервисах. Компаниям, которые работают с большими объемами персональных данных, стоит настроить свой сервер защищенного доступа для работы с корпоративными данными.

Какие навыки нужны для разведки по открытым источникам

На начальном этапе специальные навыки не понадобятся. Но не лишними будут soft skills, например аналитический склад ума, коммуникабельность, умение анализировать большие объемы информации и знание компьютерных программ и систем аналитики. Можно использовать также нейросети Яндекс и ChatGPT. Они помогают не только находить информацию, но также составлять промты (сценарии) для ее поиска. Например, в последнем сервисе информацию о человеке можно узнать, используя этот промт:

«Представь, что ты исследователь, которому поручили найти всю публично доступную информацию об одном человеке — [имя/псевдоним/никнейм]. Используй все возможные источники (соцсети, статьи, интервью, базы данных, публикации) и попробуй собрать полное досье: биография, род занятий, публичные проекты, соцсети, упоминания в СМИ, деловая активность, отзывы, фото, видео и любые другие следы в интернете. Представь, что ты журналист, пишущий статью, и тебе нужно составить максимально точный и нейтральный портрет личности».

Тем, кто хочет стать настоящим осинтером и заниматься разведкой на профессиональном уровне, нужно освоить:

- Google Dorks — технология составления запросов в Google (ниже рассказали об этом подробнее);

- алгоритмы работы поисковиков, индексирования и кэширования;

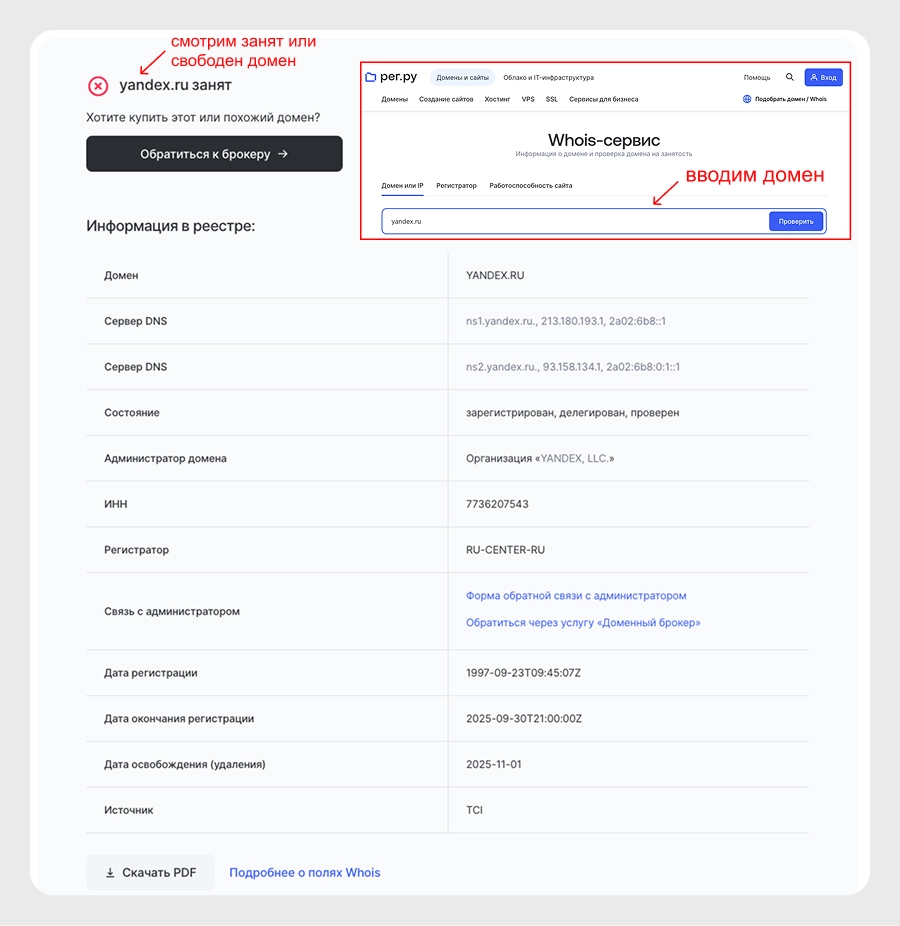

- принципы работы хостинг-провайдеров и регистраторов доменов — разобраться, в чем их отличия и как работает сервис Whois для проверки доменных имен;

- модели OSI и TCP/IP;

- законодательство стран, в которых планируете проверять данные. Например, законодательство Штатов разрешает OSINT, однако есть ограничения:

- CFAA (Computer Fraud and Abuse Act) — запрещает несанкционированный доступ к компьютерам и ИТ-системам;

- ECPA (Electronic Communications Privacy Act) — защищает личную переписку в электронном виде;

- FOIA (Freedom of Information Act) — разрешает запрашивать данные у государственных структур. Но если человек попытается обойти защитные механизмы веб-страницы или скачать конфиденциальный документ, это будет считаться нарушением закона;

- алгоритмы фактчекинга и верификации в сети;

- открытые базы и государственные реестры;

- языки программирования, например HTML, Java и Python, для обработки больших данных.

Методы OSINT

Существует две категории методов.

Пассивные

Это группа поисковых методов, при которых вы собираете материалы без взаимодействия с объектом. Поиск ограничивается исследованием доступных источников вручную или через парсеры, которые упрощают сбор. Эта группа включает в себя:

- Изучение соцсетей и профилей. Сбор и анализ информации из аккаунтов, групп, с форумов, из резюме, с LinkedIn и GitHub. Оценка активности в мессенджерах, проверка открытых персональных данных.

- Мониторинг утечек данных. Личные данные могут оказаться в базе, которой завладели хакеры.

- Изучение архивных данных. Например, через web.archive — чтобы найти удаленные сведения или страницы, которые уже не активны.

- Обзор карт и сервисов для определения геолокации. Среди таких сервисов — Яндекс Карты, Google Map или Earth, SunCalc и пр. Они помогут определить местоположение, по снимку узнать локацию и даже время съемки по положению теней.

Активные

Предполагают непосредственный контакт с объектом исследования, использование платных ресурсов или активные действия.

- Использование специального ПО. Сканеров или сервисов для получения IP-адресов, локации, просмотра браузерной истории.

- Поиск на платных или закрытых веб-страницах. На таких ресурсах можно найти информацию, которой нет в открытых источниках.

- Взаимодействие с информаторами. Сотрудничество с теми, кто может предоставить релевантные сведения об объекте.

- Создание поддельных каналов. Например, сообществ или чатов, через которые аналитик получает доступ к личным данным объекта.

Используя активные методы OSINT, в 2015 году американский журналист издания The New York Times Эдриан Чен разоблачил «фабрику троллей» в Санкт-Петербурге. Участники этой структуры лоббировали мнения в защиту власти в интернете. Чен внедрился в чаты сотрудников группировки, чтобы узнать детали операций, и раскрыл заказчиков.

Топ-8 OSINT-инструментов

Инструменты — это, как правило, фреймворки и платформы, которые позволяют автоматизировать сбор данных. Для работы с некоторыми из них нужно знать основы программирования и SQL для написания скриптов.

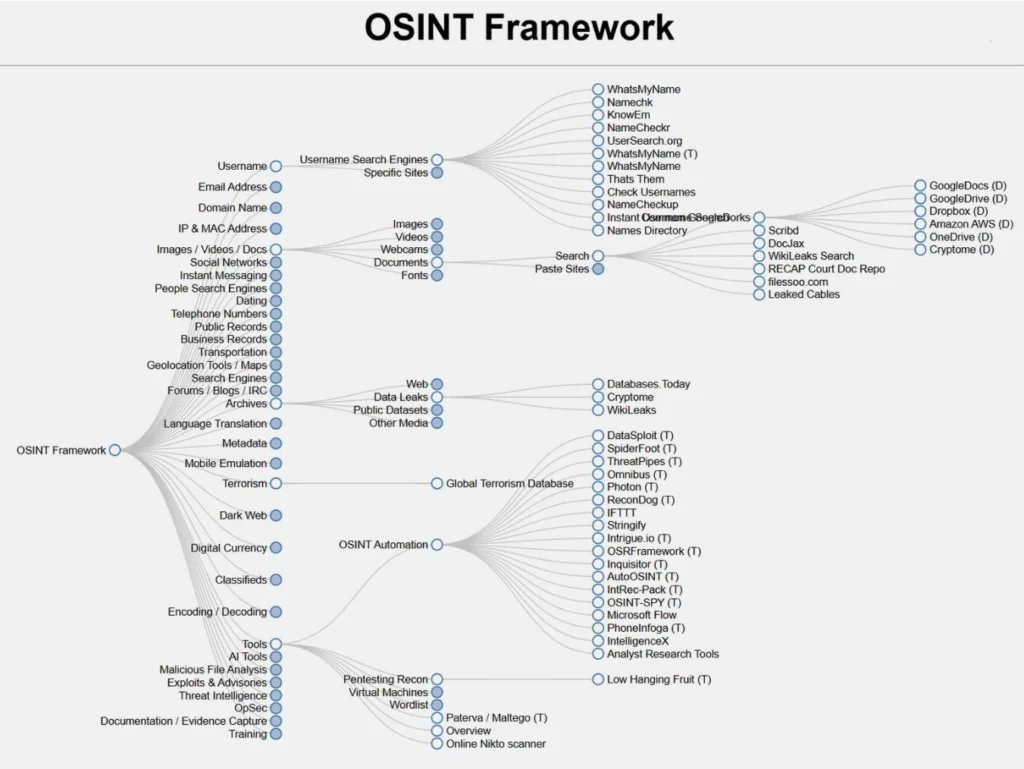

OSINT Framework

Обширная база открытых источников, интерактивная карта с ответвлениями по категориям. Выбрав ветку, пользователь переходит на подкласс, а затем — на источник данных. Сам фреймворк не содержит персональную информацию, но упрощает поиск нужных материалов в сети. Список инструментов и сервисов в OSINT Framework

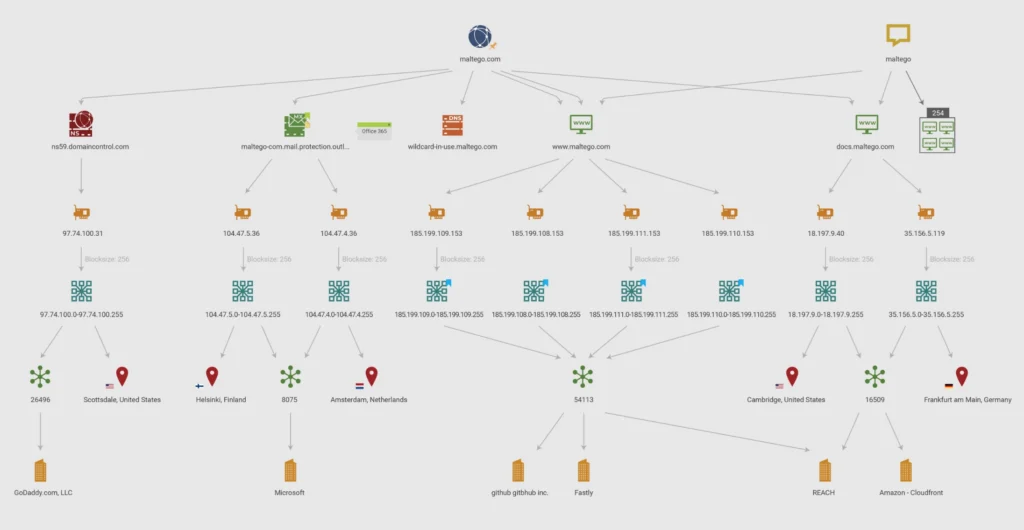

Maltego

Популярный инструмент визуализации среди аналитиков в области безопасности и частных детективов. Он помогает увидеть связи между категориями данных: домены, соцсети, email. Сам сервис платный — цена годовой подписки составляет €6000 для физлиц, но есть ограниченная бесплатная версия. Графы связей в Maltego. Источник: wikimedia.org

Shodan

Shodan помогает обнаруживать по IP-адресу, домену или порту подключенные к интернету гаджеты: камеры видеонаблюдения, маршрутизаторы, датчики безопасности, устройства умного дома. Аналитики применяют программу для выявления уязвимостей и угроз безопасности. Она не представляет угрозы, но злоумышленники с ее помощью находят и взламывают незащищенные устройства.

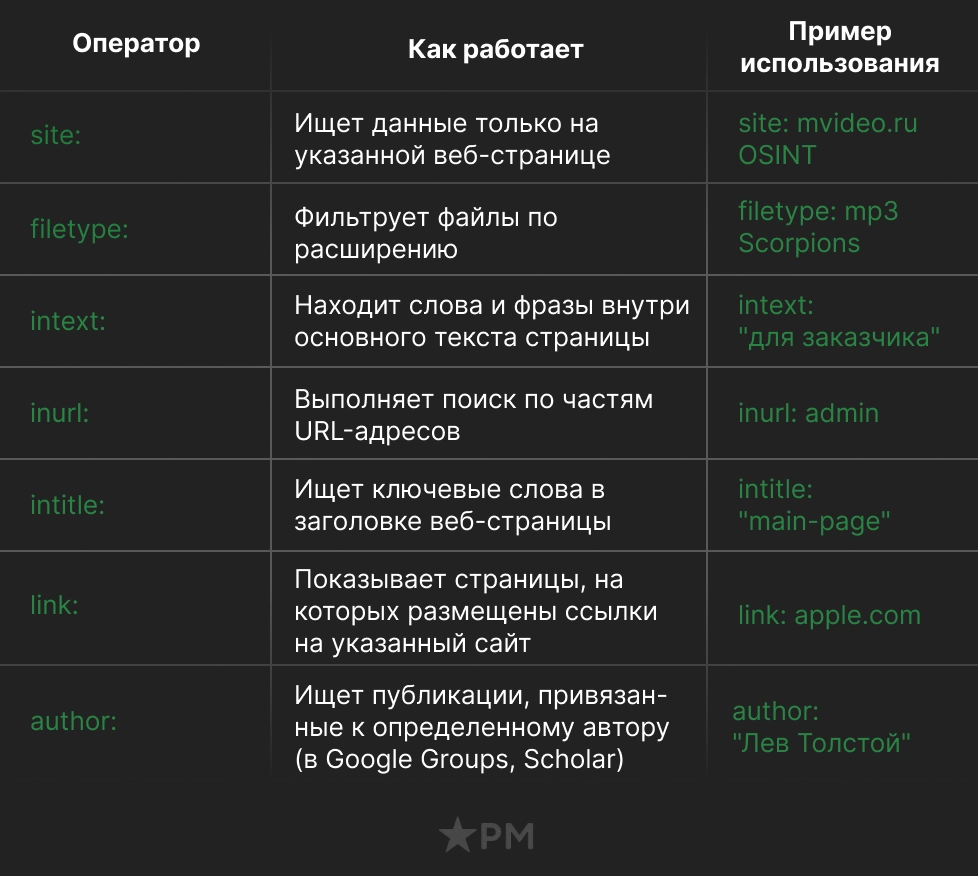

Google Dorks

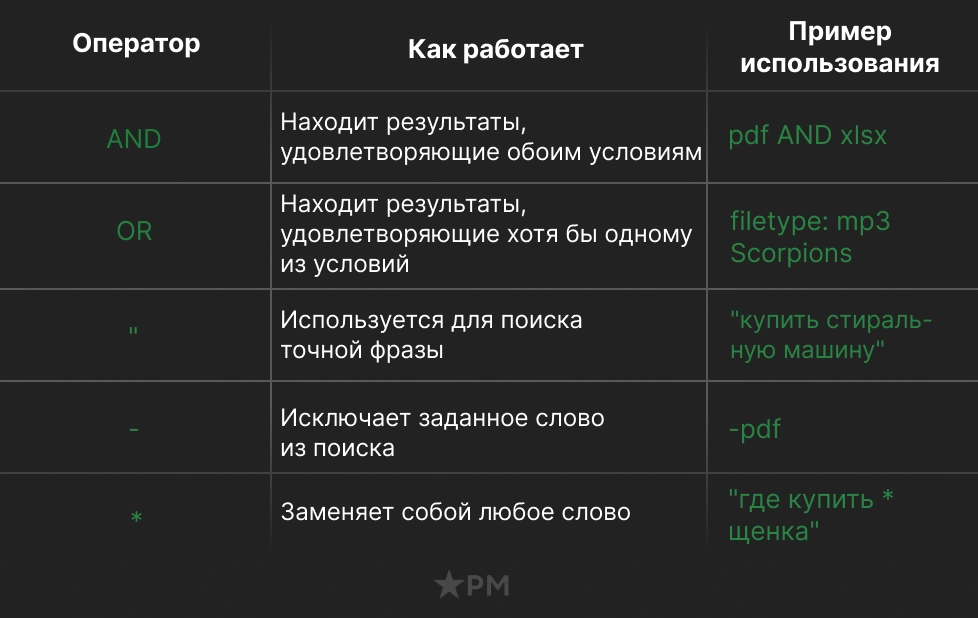

Простой инструмент для тех, кто только начал изучать веб-разведку. Google Dorks — это метод, который упрощает поиск в сети за счет операторов — слов и команд, фильтрующих выдачу:

Также при поиске можно использовать логические операторы:

Это полезно для обнаружения уязвимостей в системах безопасности или получения доступа к закрытым разделам сайта. Но использование Google Dorks незаконно, если нарушает права собственности или конфиденциальности.

Metagoofil

Metagoofil — это поисковая система для извлечения информации из файлов PDF, DOC и PPT. Пользователь указывает URL страницы и список типов файлов, которые нужно обнаружить, а Metagoofil скачивает их и извлекает метаданные через библиотеки Hachoir и Pdfminer. Эти данные могут содержать имена пользователей, адреса файлов, доменные имена серверов и другую релевантную информацию для анализа.

Этот инструмент будет полезен работодателю, который планирует проверить будущего сотрудника. Также можно получить данные о серверной архитектуре организации, чтобы выявить уязвимости системы и устранить их.

Whois-сервисы

Эти сервисы помогают найти информацию о доменах и IP-адресах: когда был зарегистрирован, кому принадлежит. Например, если ввести адрес сайта yandex.ru в этот Whois-сервис, мы узнаем, что администратор — организация YANDEX LLC, домен был зарегистрирован в 1997 году, а окончание срока регистрации — сентябрь 2025 года.

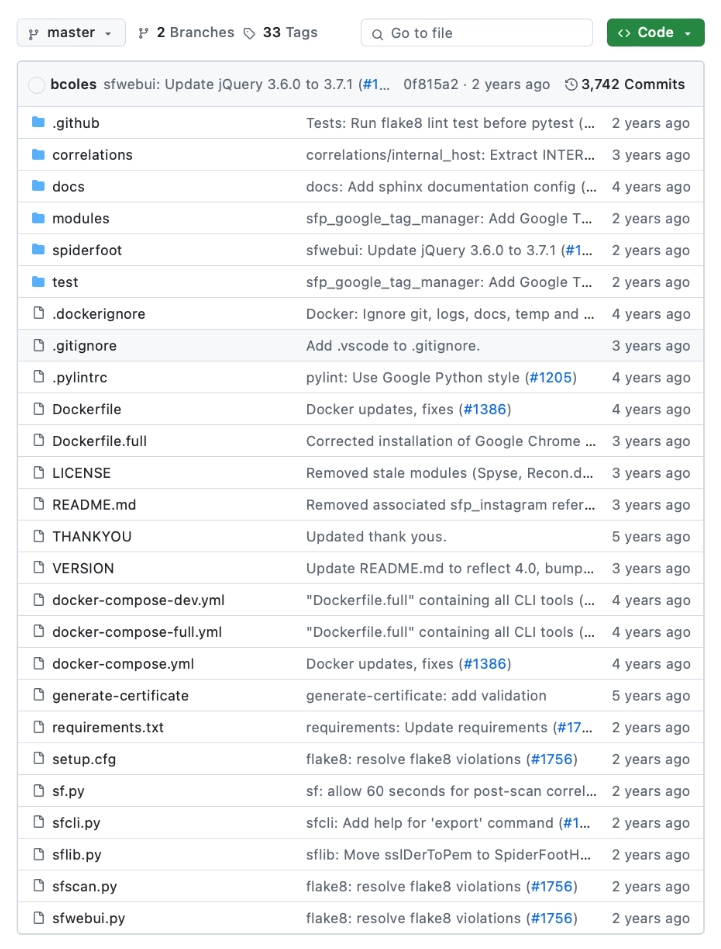

SpiderFoot

SpiderFoot — это программа, которая автоматизирует OSINT. Она анализирует информацию в интернете и собирает домены, IP-адреса, адреса электронной почты, номера телефонов, помогает обнаружить уязвимости в IT-системах. Когда сервис проанализирует данные, то сгенерирует отчет и укажет, какие полезные сведения удалось найти.

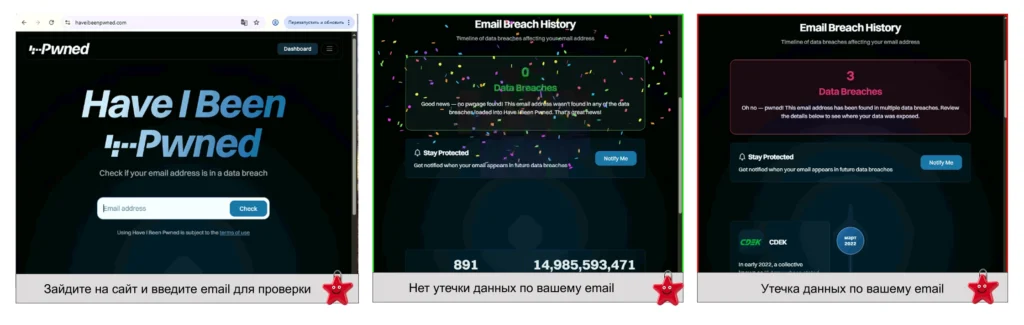

Have I Been Pwned

Сервис Have I Been Pwned помогает выявить утечки, в которых фигурирует пользователь. Для этого укажите e-mail, и вы увидите список утечек, а также категории данных, которые утекли в общий доступ.

Как защититься от OSINT

Защититься полностью нельзя — иначе придется уехать жить в землянке посреди Сибири, предварительно уничтожив паспорт и все электронные носители данных. Но усложнить поиск информации о человеке или компании реально. Для этого нужно соблюдать минимальные правила цифровой гигиены. Например:

- не указывайте точное место на публикациях в соцсетях;

- используйте разные никнеймы при регистрации профилей на сайтах — вычислить человека проще, если он везде использует один и тот же логин;

- если возможно, не пользуйтесь ботами и опросами;

- не оставляйте свои персональные данные при регистрации на разных сайтах, старайтесь не указывать телефон и почту — лучше зарегистрировать одноразовую;

- не открывайте подозрительные письма в почте и не скачивайте файлы от незнакомых отправителей;

- удалите устаревшие и неактуальные данные из интернета, чтобы мошенники не смогли использовать их в своих целях;

- внимательно относитесь к информации, которую оставляете в сети, и удаляйте «мертвые» неиспользуемые аккаунты на виртуальных платформах.

Все эти действия не защитят от OSINT, но уменьшат риски, которые с ней связаны — кражу личной информации и взлом аккаунтов.

OSINT в России: что говорит закон

В России законодательство не всегда явно определяет легальность действий по поиску информации, поэтому OSINT находится в «серой» зоне. Ниже — список законов, которые контролируют сбор и хранение данных:

- ФЗ-152 «О персональных данных» — запрещает собирать и обрабатывать личные данные без согласия владельца;

- ФЗ-149 «Об информации, информационных технологиях и о защите информации» — регулирует доступ к сведениям в общем доступе;

- ФЗ-187 «О безопасности критической информационной инфраструктуры Российской Федерации» — запрещает несанкционированный доступ к информационным системам;

- ряд статей КоАП и УК РФ определяет OSINT-методы как нелегальный сбор информации;

- за доксинг в России можно получить наказание по статье 137 УК РФ о нарушении неприкосновенности частной жизни.

Например, вам нужно узнать, кто владеет недвижимостью, и вы нашли сведения в общедоступных источниках. Никакого наказания за это не будет. Однако публикация такой информации в интернете без согласия владельца нарушает закон о персональных данных.

Заключение

OSINT уже давно не инструмент спецслужб, а обычное явление повседневной цифровой жизни. Он помогает компаниям и частным лицам принимать более обоснованные решения, снижать риски и понимать, с кем они имеют дело.

Однако вместе с возможностями приходят и угрозы — злоумышленники тоже умеют использовать открытые данные. Защитить себя или компанию от несанкционированного вмешательства можно, если следовать правилам цифровой гигиены. Другой способ — обратиться за удалением чувствительной информации.

Умение работать с открытыми данными помогает не только получать информацию, но также дает доступ к инструментам, повышающим цифровую безопасность.

Часто задаваемые вопросы

Чтобы наш контент был достоверным и вы могли полагаться на него в своих решениях, эксперты проверили статью на актуальность. Как мы создаем и проверяем контент

Это конфиденциально

Это конфиденциально

В статье мало про этическую сторону. А ведь собирать данные можно законно, но использовать их неэтично.

Учтем ваши пожелания. Статьи регулярно обновляются.

Как в РФ регулируется работа OSINT? А то выходит, как будто каждый тебя может пробить и по закону ему ничего не будет….

Хороший вопрос. Скорее всего введут что то наподобие Статьи 13.53 (Поиск заведомо экстремистских материалов). Будет заведомо незаконный пробив)

Осинт – этож по сути тот же поиск информации в гугле или в соцсети, правильно? Просто придумали название пафасное)

Гуглением и соц. сетями тут не ограничишься. Объявления на Авито, сайты знакомств, комментарии объекта на отраслевых сайтах. Например, комментарии на Кинопоиске могут подсказать билет на какое кино порадует автора отзыва в качестве компенсации.