Защита цифровой личности

Рассказываем, что такое цифровая личность, к чему ведет ее кража, и делимся методами, которыми пользуются наши сотрудники, чтобы защититься от злоумышленников.

Статья будет полезна:

- Людям, которые опасаются кражи данных через старые публикации.

- Предпринимателям, которые хотят обезопасить свой бизнес от утечек.

С развитием информационных технологий у бизнеса появился новый риск: если кто-то присвоит цифровую идентичность топ-менеджера, проблемы возникнут у всей компании. Это касается и обычных пользователей, чьи данные используют в целях фрода. Чтобы избежать этого, предприятия повышают информационную грамотность сотрудников, используют антивирусное ПО и удаляют данные из открытых источников.

Что такое цифровая личность

Цифровая личность — это портрет человека в интернете, его публичная и конфиденциальная информация.

Данные, которые человек оставляет в интернете, формируют его информационный след. С появлением новых гаджетов и онлайн-сервисов таких следов становится все больше: люди делятся информацией в социальных сетях и приложениях, регистрируются на новых сайтах.

Реальные имя и фамилия, подписи к фотографиям, данные о привычках и интересах — все это оцифрованный набор качеств человека. Анализ этих данных, или цифровой анализ, дает представление о компетенциях, возможностях, перспективах персоны.

Добросовестные сервисы используют данные для таргетированной рекламы: составляют ленту на основе личных интересов и предлагают полезный контент. Злоумышленники используют «слепок» цифровой личности для целевой атаки на жертву — с целью шантажа, кражи денег или других махинаций. Защититься от этого помогает цифровая гигиена.

Как происходит похищение цифровой личности

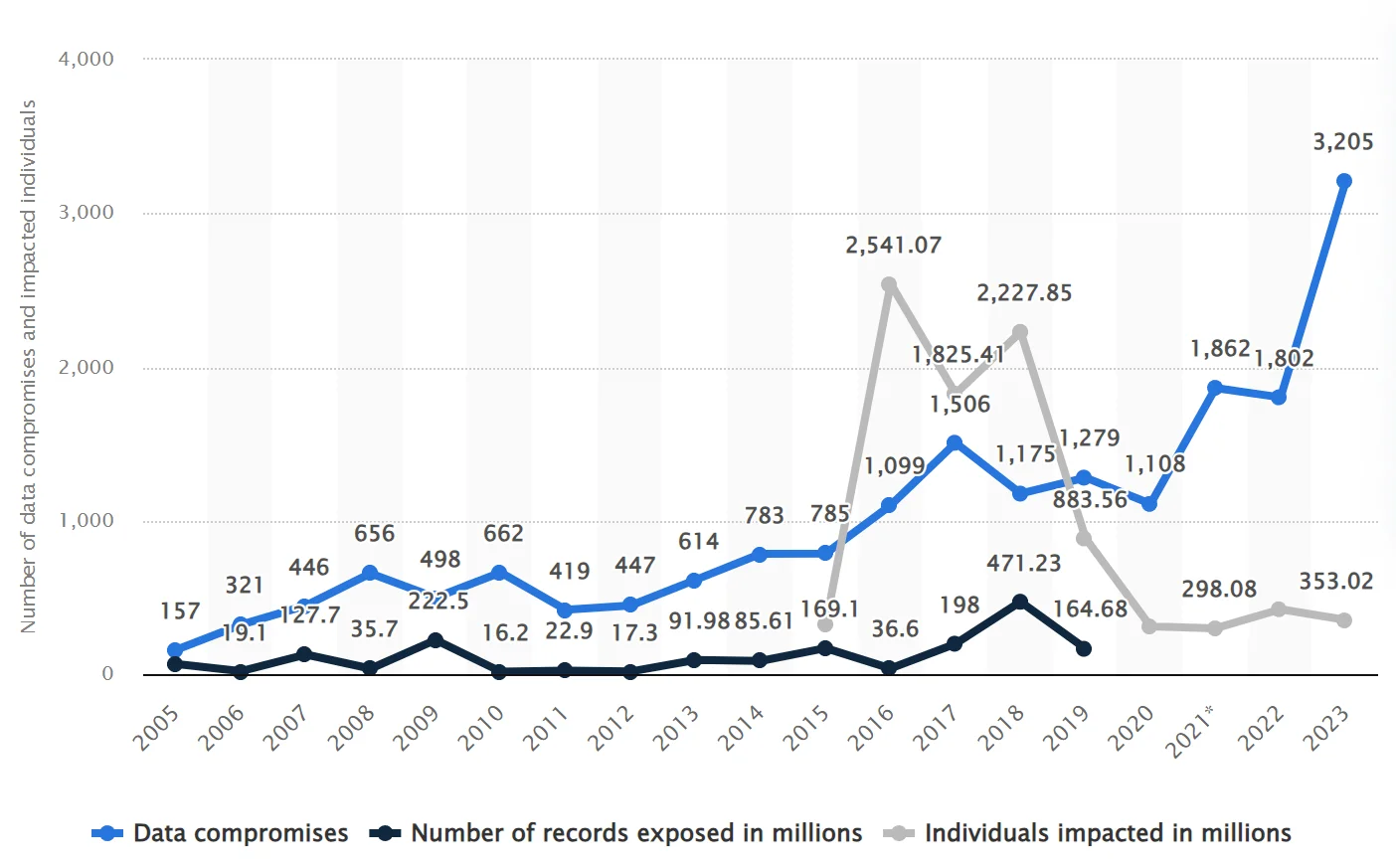

Согласно Statista, в 2023 году зарегистрировали более 3 тысяч утечек данных, которые затронули 353 миллиона людей. При этом крупные утечки, которые происходили в период с 2016 по 2019 год, включали от 1,5 до 2,5 миллиарда личных данных.

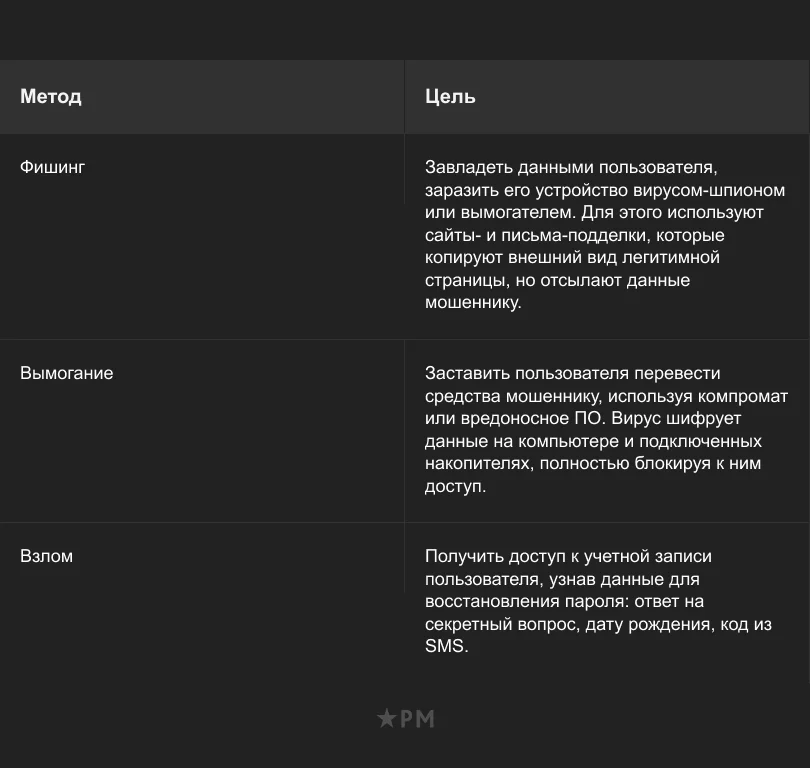

Украденные базы включают личную информацию о владельцах учетных записей: почты, пароли, адреса и данные банковских карт. Именно их используют злоумышленники для кражи цифровой личности разными способами.

Социальная инженерия

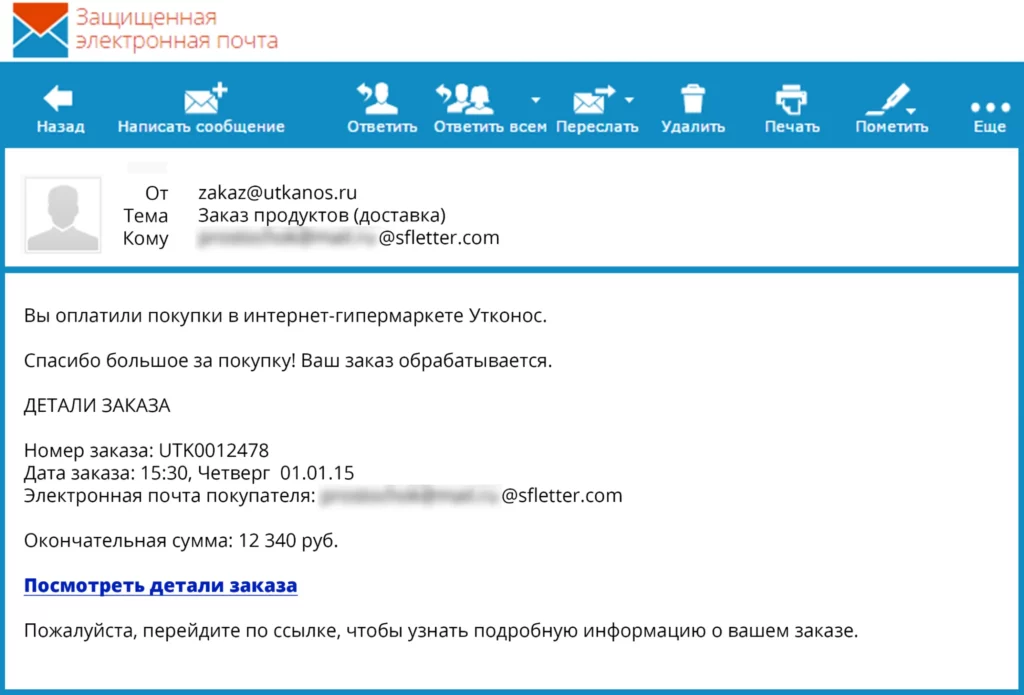

Для кражи онлайн-личности злоумышленнику не нужно быть хакером — достаточно войти к жертве в доверие, заставить ее выполнить определенное действие: отправить свои фотографии, назвать дату рождения, перейти по вредоносной ссылке. Это происходит как при живом общении, так и в переписке. Например, при рассылке фишинговых писем, которые ведут на сайт-подделку или содержат вредоносную программу.

Технический взлом сегодня уходит на второй план, цифровая безопасность развивается с каждым днем. Самое уязвимое звено системы — ее пользователь. Человека всегда проще взломать, обмануть, напугать.

Когда злоумышленник получает доступ к учетной записи, он выгружает все данные о жертве: голосовые и видеосообщения, фотографии. Обучает на этих данных нейронную сеть, чтобы сделать убедительную копию голоса или внешности. Затем эти данные используют для обмана друзей, коллег и близких родственников.

Согласно докладу в рамках деловой сессии «Телефонное мошенничество в России», с января по март 2024 года только телефонным мошенникам удалось похитить со счетов онлайн-банков 4 миллиона рублей. Использование данных из открытых источников помогло преступникам составить убедительные легенды.

Подвергайте сомнению любые телефонные звонки, особенно если они поступают от представителей банка или с незнакомых номеров. Проверяйте номер телефона через поисковик — данные о злоумышленниках быстро попадают в отзовики. Часто преступники знают не только имя и фамилию, но также информацию об адресе проживания, родственниках, кредитах.

Скимминг

Скиммер — электронное устройство, которое устанавливают в банкомат поверх картоприемника. За счет малой толщины оно себя не выдает и не препятствует работе банкомата. Этот вид мошенничества бесполезен при оплате через NFC, когда пользователь прикладывает карту к цифровому датчику на терминале.

Скиммер считывает и сохраняет данные с магнитной полосы банковской карты. Заполучив их, злоумышленник создает дубликат чужой карты и выполняет транзакцию. Завладеть PIN-кодом жертвы помогает использование записей со скрытых камер или данные с кейлоггеров — устройств, которые протоколируют нажатия на клавиши банкомата.

Важно!

В России скимминг почти не встречается, но он широко распространен в Северной Америке и Европе — учитывайте это при поездке за границу.

Вирусы

В традиционном понимании вирус — специальный вредоносный код, который заражает компоненты системы, нарушает работу компьютера и ворует данные. С этими угрозами эффективно справляются фаерволы и встроенные антивирусы.

Любые антивирусы добавляют дополнительный слой защиты. Их базы данных непрерывно обновляют — пользователь не получит на свой компьютер троян.

Сегодня роль вируса выполняет любая программа, которая помогает злоумышленнику завладеть чужой информацией. Это программы-шпионы, шифровальщики и даже легитимные приложения удаленного доступа, которые пользователь устанавливает на свой компьютер, доверившись преступнику.

Чтобы такой вирус попал в систему, пользователь должен самостоятельно открыть файл. Вредоносное ПО часто распространяют в фишинговых рассылках, маскируя под документы.

Подробнее о вирусах мы писали в статье «Кибератака: что это и как от нее защититься».

Главная цель фишинга — заставить совершить импульсивное действие. Например, перейти по ссылке и ввести свои данные на вредоносной странице. Чтобы защититься от фишинга и не допустить кражу данных, проверяйте адреса ссылок и почту отправителя. Легитимные сервисы никогда не просят данные учетной записи и другую информацию о личности, которую уже хранит их база данных.

Хакинг

Целевые атаки на конкретную личность распространены в бизнес-среде — их организуют конкуренты для достижения политических и финансовых целей, а также мошенники, желающие получить выкуп. Хакинг применяют, чтобы завладеть чужими данными напрямую, в обход социальной инженерии.

К методам хакинга относят:

- Брутфорс — перебор чужих паролей. Большинство современных сервисов устойчивы к брутфорсу — они блокируют доступ к учетной записи после нескольких неудачных попыток.

- Утечки данных. Если пользователь применяет одинаковую связку из логина и пароля на нескольких сайтах, кража базы данных компрометирует все учетные записи. Это упрощает кражу аккаунта жертвы.

- Кража трафика. Хакер может «прочитать» чужой трафик, если он не зашифрован, например, во время работы в публичных сетях Wi-Fi.

Безопасность цифровой личности не всегда зависит от действий конкретной личности. Если злоумышленникам удалось взломать сервер компании, им будут доступны данные клиентских записей. Они не представляют ценности сами по себе, но интересны преступникам в связке с цифровой личностью человека.

Подробнее о кибербезопасности компании читайте в статье «Защита информации от утечки».

Защититься от хакинга помогают промышленные маршрутизаторы, антивирусное ПО и системы обнаружения вторжений.

Кража документов

Метод офлайн-атаки: похититель перебирает чужой мусор в поисках чувствительной информации — это чеки, медицинские рецепты, выписки из банков и другие данные, которые помогают составить портрет жертвы. Кражу документов, или «дампинг», применяют при целевой атаке на предприятие или конкретную личность.

Использование шредера и сокращение количества печатной документации помогает защитить документы от физической кражи.

Анализ открытых источников

Поисковые системы — один из главных инструментов в руках киберпреступника. С их помощью анализируют открытые источники, находят старые страницы, фотографии и публичные переписки в социальных сетях — все, что попало в интернет и было проиндексировано поисковиком.

Деиндекс информации помогает избавиться от устаревших материалов и неактуальных публикаций: их не получится найти через поисковый движок и использовать в качестве компромата.

Чем грозит похищение цифровой личности

Если чувствительные данные больше не находятся под контролем персоны, ее цифровая личность будет скомпрометирована:

- Чужие данные, полученные из открытых источников, используют для социальной инженерии.

- Украденные учетные записи с чувствительной информацией применяют для шантажа жертвы и кражи денег.

- Похищенные документы применяют для финансовых и уголовных махинаций.

- Угнанные корпоративные аккаунты задействуют для кражи конфиденциальной информации клиентов.

Если пароль «утекает» в сеть и злоумышленникам известна рабочая почта пользователя, они могут зайти в учетную запись под его именем. Через почту преступники взламывают CRM-системы, сайт компании и другие корпоративные сервисы, сливают информацию. Некоторые пользователи хранят в облаке фотографии и другие чувствительные данные о своей личности — их могут использовать для шантажа.

Финансовые махинации

Финансовые махинации — действия, направленные на кражу денег.

Согласно статистике «Центробанка», в 2023 году мошенники похитили с чужих счетов почти 16 миллиардов рублей. Злоумышленники изучали портрет жертвы по данным из утечек. Затем жертву убеждали оформить кредит и перевести деньги на счет мошенника.

Банкам удалось вернуть законным владельцам менее 9% от суммы украденных средств.

Социальное мошенничество

Преступники создают копию чужой страницы в социальной сети — переносят имя, фамилию, фотографии и другое содержимое, — чтобы обмануть жертву, представившись знакомым или родственником. Иногда для этих целей задействуют нейронные сети, подделывая голосовые сообщения.

Искусственный интеллект копирует тембр, незначительные дефекты речи, особенности акустики помещения и искажения микрофона. Для обучения нейронных сетей используют голосовые сообщения, видео со страниц в социальных сетях, украденные записи из личных переписок. Поэтому важно сохранять анонимность при работе в интернете.

Кража льгот

Преступники воруют чужие медицинские карты для получения персональной информации: имя и фамилию, адрес и историю болезни. Иногда эти данные используют, чтобы получить льготы, рецепты на препараты и медицинское обслуживание, представившись другим человеком.

Например, в США мошенники ценят номера социального страхования. Третье лицо получает медицинские услуги от имени владельца страховки, после чего жертве приходят счета. В России кража льгот почти не распространена — чаще медицинские карты используют для шантажа и обмана.

Сокрытие уголовных преступлений

Преступники используют поддельные документы, водительские удостоверения и чужие автомобильные номера, чтобы избежать уголовной ответственности или провести фиктивную сделку. Чаще всего поддельный паспорт копирует данные реального человека, включая имя и фамилию, — только фотография другая. Чтобы отличить документ от оригинала, нужна глубокая проверка.

Использование данных в конкурентной борьбе

Кража цифровой личности помогает недобросовестным компаниям в конкурентной борьбе. Компании редко атакуют конкурентов напрямую: чаще они работают с посредниками, которые занимаются промышленным шпионажем, социальной инженерией и взломом.

Важно!

Разведка на основе открытых источников, или OSINT, помогает преступникам подготовить портрет жертвы для эффективной целевой атаки. Имя аккаунта, адрес электронной почты, изображение профиля — этих данных будет достаточно, чтобы вычислить человека в интернете и задать вектор для кражи его личности. Чтобы бизнес не попал под целевую атаку, предпринимателям важно знать, как работает OSINT.

Кража цифровой личности менеджера или директора дает преступникам доступ к конфиденциальной информации, которую затем используют для дискредитации конкурента.

К недобросовестной конкуренции прибегают и малые бизнесы. Завладев цифровой личностью клиента, предприниматель может оставить негативный отзыв или оформить фиктивный заказ на маркетплейсе — в этом случае компания потратит время и средства на логистику.

Чек-лист: как повысить безопасность цифровой личности

Статистика TAdviser говорит, что в 2023 году российские предприятия ежемесячно обнаруживали от 500 до 1000 вредоносных воздействий. Жертвы сами помогают преступникам, пренебрегая правилами цифровой гигиены. Пока со стороны государства не будет выработан механизм защиты граждан, ответственность за цифровую безопасность и защита от кражи личности лежит на плечах самих пользователей.

Эти методы помогают нашим сотрудникам сохранять безопасность, работая в интернете:

- Повысьте безопасность личных профилей. Сложные пароли из 12 и более символов, включая специальные знаки, делают перебор неэффективным. Двухфакторная аутентификация защищает аккаунт даже в случае утечки.

- Не устанавливайте непроверенное ПО. Особенно из почтовых рассылок и с незнакомых сайтов. Это относится и к расширениям для браузера: вредоносные программы крадут цифровой ключ жертвы, с помощью которого преступник сможет беспрепятственно войти в аккаунт.

- Сохраняйте анонимность, если это возможно. Желательно, чтобы личную страницу владельца нельзя было найти по имени и фамилии.

- Используйте банковскую карту с осторожностью. Если нужно оплатить покупку физической картой, приложите ее к терминалу, закрыв рукой номер и код безопасности. Кража банковских данных почти невозможна при оплате смартфоном или платежным стикером.

- Читайте соглашения на обработку данных. Использование личной информации для обучения нейросетей встречается все чаще. Такие базы данных иногда утекают в сеть, в том числе из-за ошибки IT-специалистов.

- Настройте уровень доступа приложений. Иногда в Google Play и AppStore попадают зараженные вирусом программы. Чтобы они не могли шпионить за владельцем и выполнять кражу информацию, ограничьте непроверенным приложениям доступ к камере, списку контактов и локальным данным в настройках системы. Уровень доступа можно задать в настройках iOS и Android.

- Блокируйте свои устройства, если работаете в публичных местах. Даже если вам нужно отойти на несколько минут.

- Не делитесь данными своей учетной записи. Включая логин и номер телефона — по ним можно найти пароль в базах утечек.

- Зарегистрируйте несколько почтовых адресов. Например, отдельно для корпоративных сервисов и переписок. Не зная адрес электронной почты, преступники не смогут атаковать аккаунт — даже если у них есть имя и фамилия жертвы.

- Не переходите по ссылкам из подозрительных писем. Проверяйте доменное имя и адрес отправителя на ошибки. Добавьте важные сайты в избранное, чтобы не попасть на фишинговую страницу.

Соблюдайте эти правила и уделяйте больше внимания данным о себе в открытых источниках, чтобы украсть личную информацию было сложнее.

Часто задаваемые вопросы

- Annual number of data compromises and individuals impacted in the United States from 2005 to 2023

- Account Hijacking & Identity Theft

- What is Digital Identity Theft? How to Spot, React and Report it

- Data Breach in your CRM System. Do you know the Risks?

- Объем похищенных мошенниками средств в 2023 году вырос до 15,8 млрд рублей